本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/database/33756.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

推荐算法实战-五-召回(上)

一、传统召回算法

(一)基于物料属性的倒排索引

在离线时,将具有相同属性的物料集合起来,根据一些后验统计指标将物料排序。

当一个用户在线交互发出请求后,提取用户的兴趣标签,根据标签检索相应物料集合…

高性能 Web 服务器:让网页瞬间绽放的魔法引擎(上)

目录

一.Apache介绍

1.Apache prefork 模型

2.Apache worker 模型

3.Apache event模型

二.Nginx介绍

1.什么是Nginx

2.Nginx 功能介绍

3.Nginx基础特性

4.Nginx 进程结构:web请求处理机制

5.主进程(master process)的功能:

6.工作进程&#x…

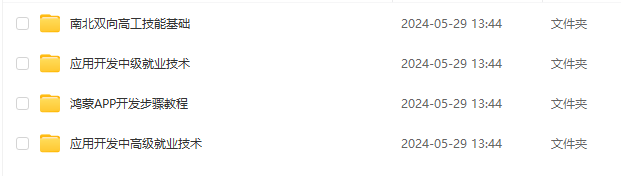

鸿蒙Harmony编程开发:服务端证书锁定防范中间人攻击示例

1. TLS通讯中间人攻击及防范简介

TLS安全通讯的基础是基于对操作系统或者浏览器根证书的信任,如果CA证书签发机构被入侵,或者设备内置证书被篡改,都会导致TLS握手环节面临中间人攻击的风险。其实,这种风险被善意利用的情况还是很…

龙格-库塔法(Matlab实现)

四阶龙格-库塔法介绍

在各种龙格-库塔法当中有一个方法十分常用,以至于经常被称为“RK4”或者就是“龙格-库塔法”。该方法主要是在已知方程导数和初始值时,利用计算机的仿真应用,省去求解微分方程的复杂过程。

令初…

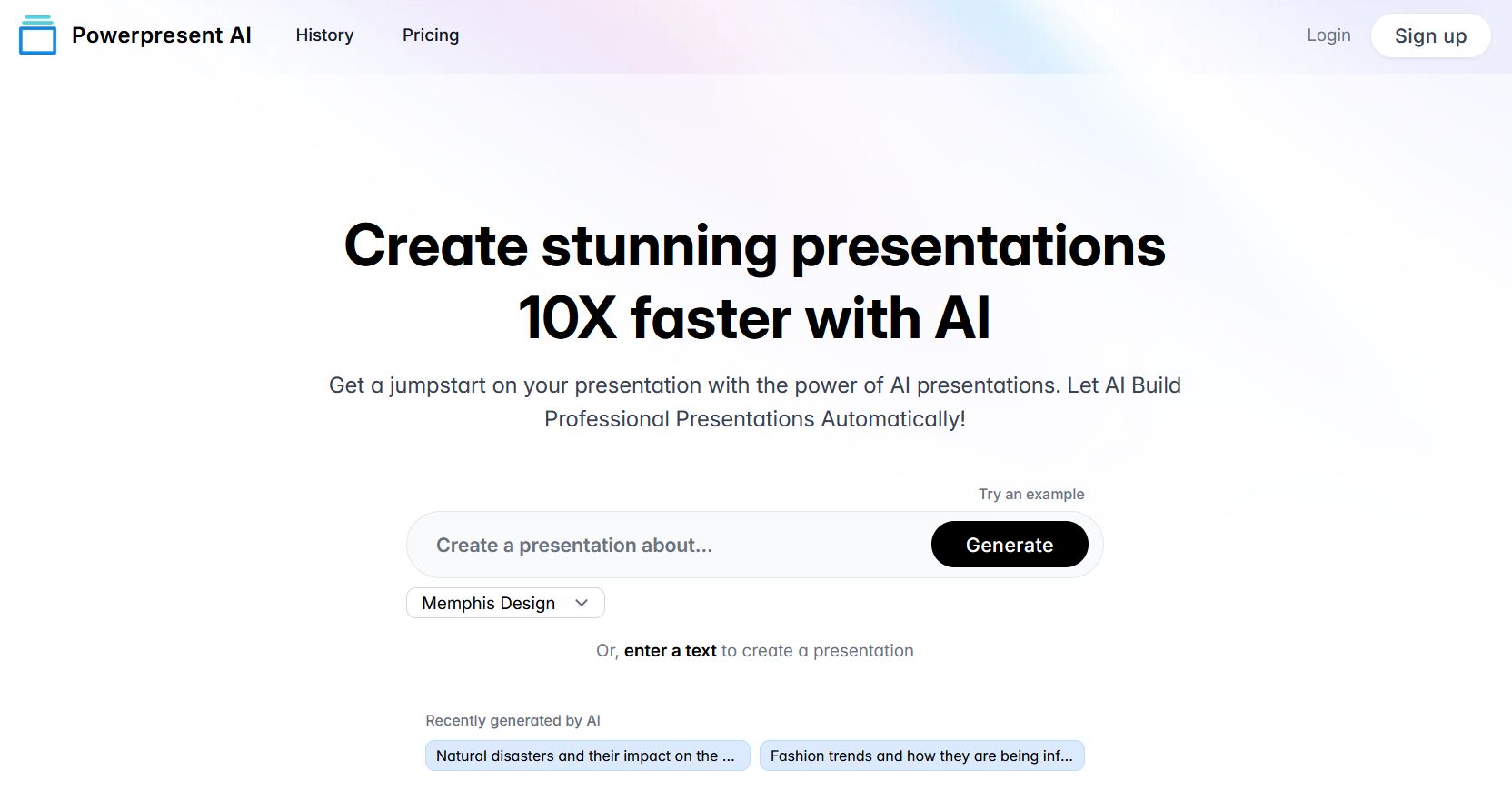

AI生成PPT怎么用?5款AI PPT工具助你轻松制作演示文稿

当你站在山西应县木塔之下,仰望这座千年古塔的雄伟与震撼,心中不禁涌起一股对历史与建筑艺术的敬畏之情。

想象一下,如果将这份震撼与敬仰融入到你的演示文稿中,那将是多么引人入胜的体验。而这一切,只需借助AI生成PP…

毕设基于SSM+Vue3实现设备维修管理系统三:实体创建及A.CTable配置

本章介绍项目实体信息规划及对应实体创建,并引入A.CTable实现实体信息和数据表表的自动对应,自动创建数据库表。

源码下载:点击下载 讲解视频: SMMVUE3实现设备维修管理系统毕设:系统实体创建 一、系统实体规划

1.1…

【论文分享】通过社交媒体图片和计算机视觉分析城市绿道的使用情况

城市街道为路面跑步提供了环境。本次给大家带来一篇SCI论文的全文翻译!该论文提出了一种非参数方法,使用机器学习模型来预测路面跑步强度。该论文提供了关于路面跑步的实证证据,并突出了规划者、景观设计师和城市管理者在设计适于跑步的城市街…

ArcMap教程(01):制作人口专题图

文章目录 01、ArcGIS专题图制作第一步:插入数据框第一步:加载人口分级地图第二步:添加范围指示器第三步:修改样式1、添加标题2、添加比例尺3、添加指北针4、插入图例01、ArcGIS专题图制作

第一步:插入数据框

1、工具栏【插入】–>【数据库】 2、选中图层下的【宜昌市…

网络安全领域含金量最高的5大赛事,每个网安人的梦!

做网络安全一定要知道的5大赛事,含金量贼高,如果你能拿奖,国内大厂随你挑,几乎是每个有志网安人的梦!

一、 DEF CON CTF(DEF CON Capture the Flag) DEF CON CTF是DEF CON黑帽大会上的一项著名…

客车制造5G智能工厂工业物联数字孪生平台,推进制造业数字化转型

制造业正经历着前所未有的变革,其中客车制造行业作为传统制造业的重要组成部分,正积极拥抱5G、工业物联网及数字孪生等先进技术,推动生产模式的全面升级与数字化转型。

客车制造5G智能工厂工业物联数字孪生平台的出现,不仅为行业…

【系统架构设计】开发方法(二)

【系统架构设计】开发方法(二) 软件生命周期软件开发模型统一过程敏捷方法极限编程特征驱动开发Scrum水晶方法开放式源码ASD 软件重用基于架构的软件设计形式化方法 软件生命周期

软件开发模型

统一过程

敏捷方法

所谓敏捷开发,个人认为&…

无线数传模块有啥特点?

一 、 模块特点

支持 RS485RTU 、RS232、UART 标准协议 AES加密

供电电压DC4.5V——5.5V 工作频段 410~525MHz, 免申请频段

标准配置提供多达 115信道 …

如何加密文档?电脑文件安全加密详细操作步骤(10种方法)

防患于未然,智者之举也。

文档与电脑文件的安全加密,正如古时城门深锁、密函暗藏,实为守护信息安全的智慧之举。 本文将引领您穿越古今,以十种详尽的方法,探讨如何在电脑上安全加密文档,确保您的信息固若金…

如何利用渲染技术实现独特的艺术表达

在数字艺术日益繁荣的今天,渲染技术作为连接创意与视觉呈现的桥梁,正以前所未有的方式拓宽着艺术表达的边界。它不仅仅是一种技术手段,更是艺术家手中那把能够塑造梦幻世界、探索未知视觉语言的神奇钥匙。渲染技术运用到艺术作品中࿰…

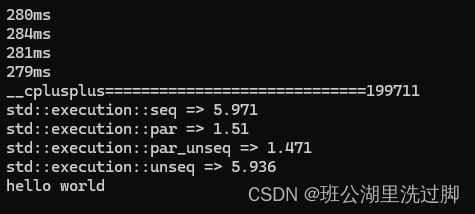

标准库标头 <execution> (C++17)学习

此头文件是算法库的一部分。本篇介绍策略类型的一些应用示例: 类 is_execution_policy (C17) 测试一个类是否表示某种执行策略 (类模板) 在命名空间 std::execution 定义 sequenced_policyparallel_policyparallel_unsequenced_policyunsequenced_policy (C17)(C1…

痛哭,原来我一直在用前公司的git账号提交自己的github仓库

苦苦耕耘,没有小绿格,我究竟做错了什么? 一看提交,我他妈一直在用前公司的账号,交我自己的代码。 对比之前:我自己的账号 那么我究竟做错了什么?

1. 排查vscode账号,确认无误 2. 排…