本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/121760.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

炫云云渲染3ds max效果图渲染教程

很多人在第一次使用炫云云渲染渲染效果图的时候不知道怎么使用,其实现在使用炫云渲染效果图真的很简单,我们一起来看看。 一客户端安装

1、打开炫云云渲染官网,点击右上角的客户端下载,选择炫云客户端(NEXT版…

http-server的安装、前端使用http-server启本地服务

http-server 简介

http-server 是一个简单的零配置的命令行http服务器,它足够强大便于生产和使用,用于本地测试和开发。 有时候我们打开一个文档使用file协议打开的时候,不能发送ajax请求,只能使用http协议才能请求资源ÿ…

小谈设计模式(4)—单一职责原则

小谈设计模式(4)—单一职责原则 专栏介绍专栏地址专栏介绍 单一职责原则核心思想职责的划分单一变化原则高内聚性低耦合性核心总结 举例图书类(Book)用户类(User)图书管理类(Library)…

Python模块之pandas中时间戳之间的相互转换

代码

# 获取当前时间epoch

start_time_epoch 1694868399 # time.time(),生成当前的时间戳

end_time_epoch 1694954799

print(start_time_epoch, start_time_epoch)

print(end_time_epoch, end_time_epoch)# 将time_epoch转换为Timestamp

start_time_stamp pd.T…

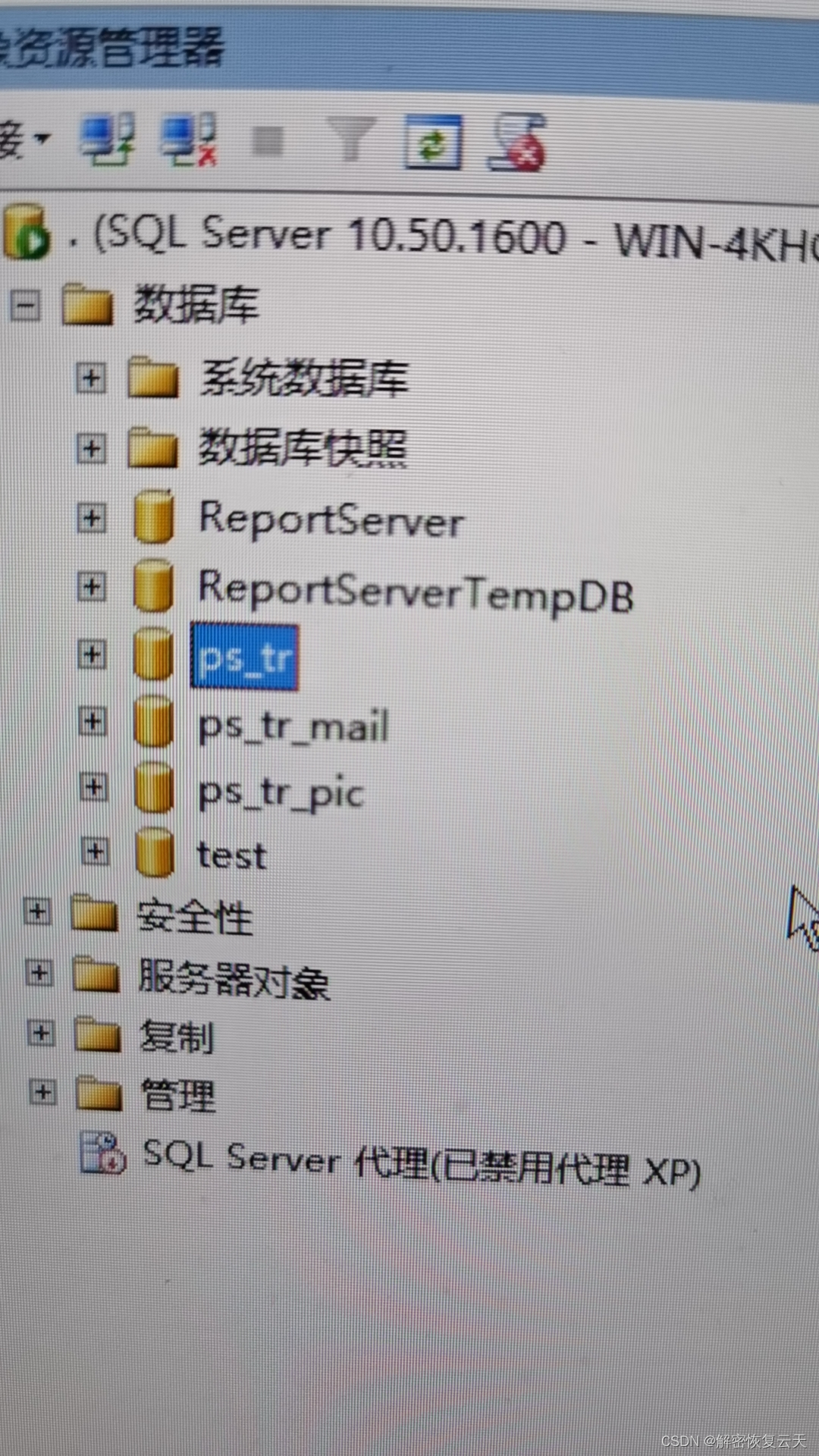

数据库中了DevicData-X-XXXXXXXX勒索病毒怎么恢复数据?勒索病毒解密,数据恢复

数据库在企业当中的应用非常广泛,也是企业生产发展的核心机密。说数据库就是一个企业的命丝毫不为过。所以当企业发现中了勒索病毒以后,往往也非常关心怎么恢复数据。那接下来云天数据恢复中心将依据自己的经验,告诉企业主们正确的处理步骤。…

【C语言】指针的进阶(二)—— 回调函数的讲解以及qsort函数的使用方式

目录

1、函数指针数组

1.1、函数指针数组是什么? 1.2、函数指针数组的用途:转移表

2、扩展:指向函数指针的数组的指针

3、回调函数

3.1、回调函数介绍 3.2、回调函数的案例:qsort函数

3.2.1、回顾冒泡排序 3.2.1、什么是qso…

内网IP端口提供外网连接访问?快解析动态域名与内网映射P2P穿透方案

我们在本地搭建服务器及发布互联网时,可以通过动态域名的方式联网。DDNS原理是用固定的域名代替变化IP,实现局域网发布公网,是适合本地动态IP环境的使用。但当本地没有公网IP时,如果解析绑定到内网IP,将内网IP端口提供…

循环神经网络——下篇【深度学习】【PyTorch】【d2l】

文章目录 6、循环神经网络6.7、深度循环神经网络6.7.1、理论部分6.7.2、代码实现 6.8、双向循环神经网络6.8.1、理论部分6.8.2、代码实现 6.9、机器翻译6.9.1、理论部分 6.10、编码器解码器架构6.10.1、理论部分 6、循环神经网络

6.7、深度循环神经网络

6.7.1、理论部分

设计…

C语言天花板——指针(初阶)

🌠🌠🌠

大家在刚刚接触C语言的时候就肯定听说过,指针的重要性以及难度等级,以至于经常“谈虎色变”,但是今天我来带大家走进指针的奇妙世界。🎇🎇🎇 一、什么是指针&…

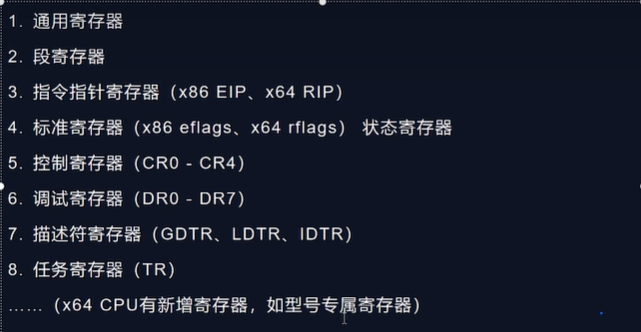

Linux底层基础知识

一.汇编,C语言,C,JAVA之间的关系 汇编,C语言,C可以通过不同的编译器,编译成机器码。而java只能由Java虚拟机识别。Java虚拟机可以看成一个操作系统,Java虚拟机是由汇编,C,…

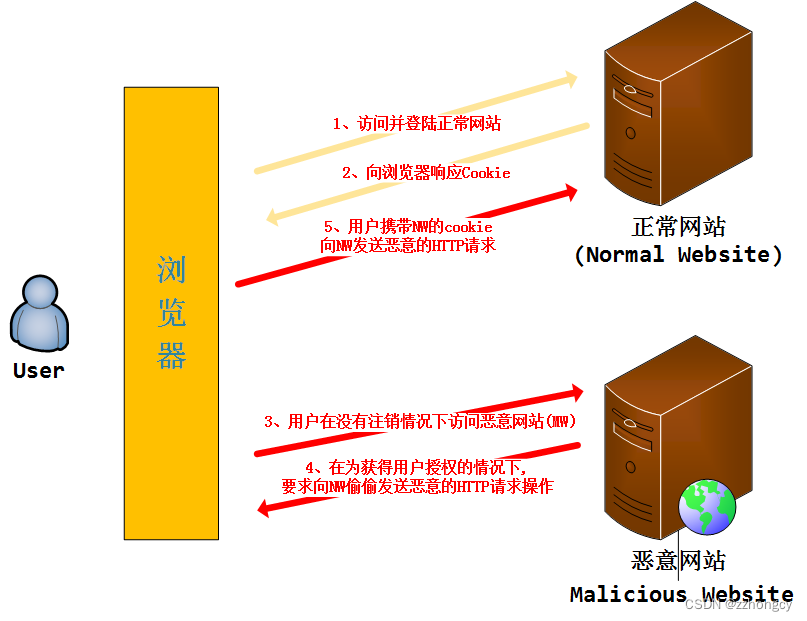

如何使用反 CSRF 令牌保护您的网站和 Web 应用程序

防止跨站点请求伪造攻击 (CSRF/XSRF)的最常见方法是使用反 CSRF 令牌,该令牌只是一个唯一值集,然后由 Web 应用程序需要。CSRF 是一种客户端攻击,可用于将用户重定向到恶意网站、窃取敏感信息或在用户会话中执行其他操作。幸运的是࿰…

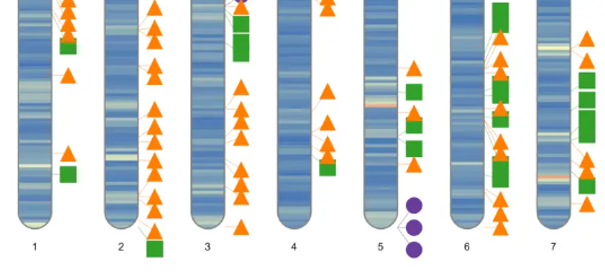

R语言绘制染色体变异位置分布图,RIdeogram包

变异位点染色体分布图 今天分享的内容是通过RIdeogram包绘制染色体位点分布图,并介绍一种展示差异位点的方法。 在遗传学研究中,通过测序等方式获得了基因组上某些位置的基因型信息。 如下表,第一列是变异位点的ID,第二列是染色体…

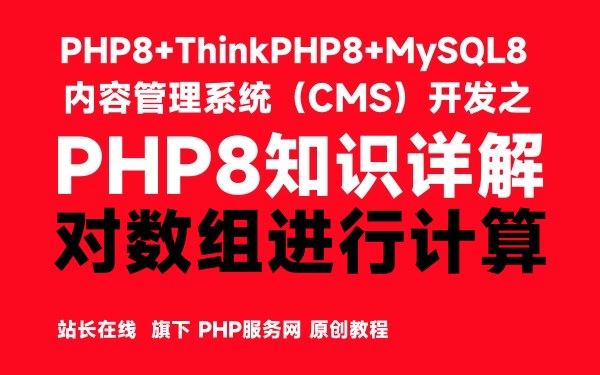

在PHP8中对数组进行计算-PHP8知识详解

在php8中,提供了丰富的计算函数,可以对数组进行计算操作。常见的计算函数如下几个:array_sum()函数、array_merge()函数、array_diff()函数、array_diff_assoc()函数、array_intersect()函数、array_intersect_assoc()函数。 1、array_sum()函…

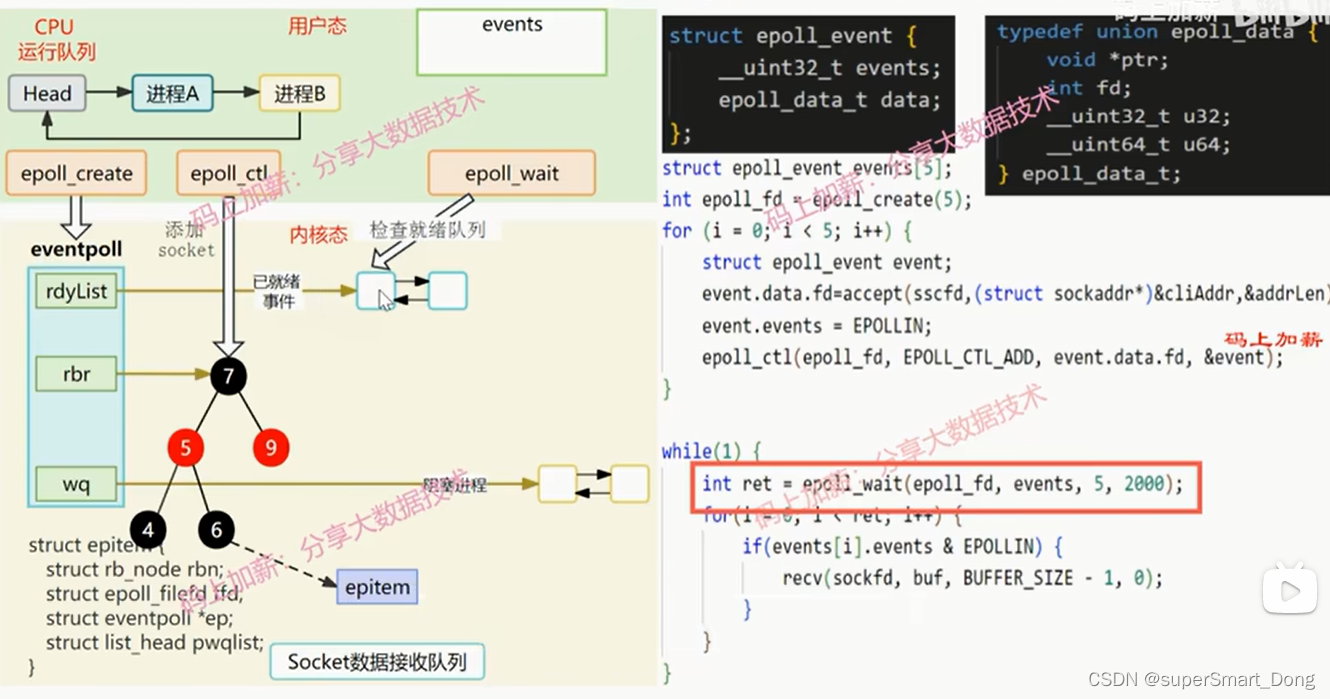

Linux C : select简介和epoll 实现

目录

一、基础知识

二、select 模型服务流程

二、select 模式的缺点。

三、poll 概要

四、epoll 服务端实现流程

1.epoll_create:

2.epoll_ctl

3.epoll_wait

五、epoll示例代码实现

1.epoll实现服务端

2.客户端采用tcp进行访问 一、基础知识 首先要知道&…

c语言练习61:malloc和free

malloc和free malloc

C语⾔提供了⼀个动态内存开辟的函数:

1 void* malloc (size_t size);

这个函数向内存申请⼀块连续可⽤的空间,并返回指向这块空间的指针。

• 如果开辟成功,则返回⼀个指向开辟好空间的指针。

• 如果开辟失败&…

VR+中医骨伤学仿真情景实训教学|英途信息

首先,VR骨伤学虚拟实训教学可以突破地域限制。传统的实训教学需要学生亲身前往实地进行观察学习,但这常常受到时间、地点和费用等方面的限制。而通过虚拟现实技术,学生只需佩戴VR头盔,便可随时随地进行学习和实训,无需…