本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/198954.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

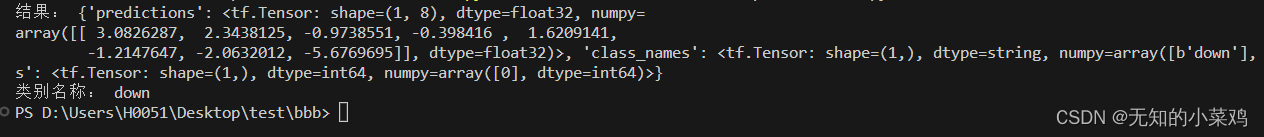

TensorFlow案例学习:简单的音频识别

前言

以下内容均来源于官方教程:简单的音频识别:识别关键字

音频识别

下载数据集

下载地址:http://storage.googleapis.com/download.tensorflow.org/data/mini_speech_commands.zip

可以直接浏览器访问下载。 下载完成后将其解压到项目…

Web安全系列——XSS攻击

文章首发公众号: 海天二路搬砖工

一、什么是XSS攻击

XSS (Cross-site scripting)攻击,即跨站脚本攻击。

攻击者通过在受害者的浏览器中注入恶意代码,攻击受害者的登录凭证、盗取敏感信息或控制受害者的会话等。

XS…

测试遇到bug怎么分析,这可能是我看到最专业的总结了!

为什么定位问题如此重要?

可以明确一个问题是不是真的“bug” 很多时候,我们找到了问题的原因,结果发现这根本不是bug。原因明确,误报就会降低多个系统交互,可以明确指出是哪个系统的缺陷,防止“踢皮球”&…

Java架构师知识产权与标准化

目录 1 导学2 知识产权概述3 保护期限4 知识产权人的确定4 侵权判断5 标准划分想学习架构师构建流程请跳转:Java架构师系统架构设计

1 导学 2 知识产权概述

知识产权是指公民、法人、非法人单位对自己的创造性智力成果和其他科技成果依法享有的民事权。是智力成果的创造人依…

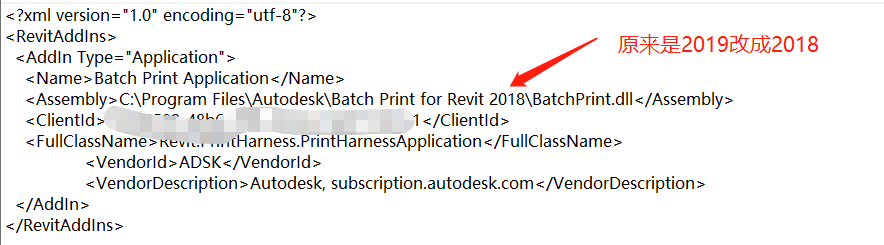

Revit AddIn问题:无法运行外部运行程序“xxxxx“,请与供应商联系以获取帮助,供应商提供给Revit的身份信息为:xxxxxx

1.在二次开发的时候遇到的问题如下 2.参考的:

Revit插件加载,addin文件的设置_不存在与应用程序附加模块对应的名称节点-CSDN博客

3.我的解决

确实是路径“C:\ProgramData\Autodesk\Revit\Addins\2018”下的AddIn文件出问题了。因为我安装了2019版本然…

yolov7改进之使用QFocalLoss

深度学习三大件:数据、模型、Loss。一个好的Loss有利于让模型更容易学到需要的特征,不过深度学习已经白热化了,Loss这块对一个成熟任务的提升是越来越小了。虽然如此,也不妨碍我们在难以从数据和模型层面入手时,从这个…

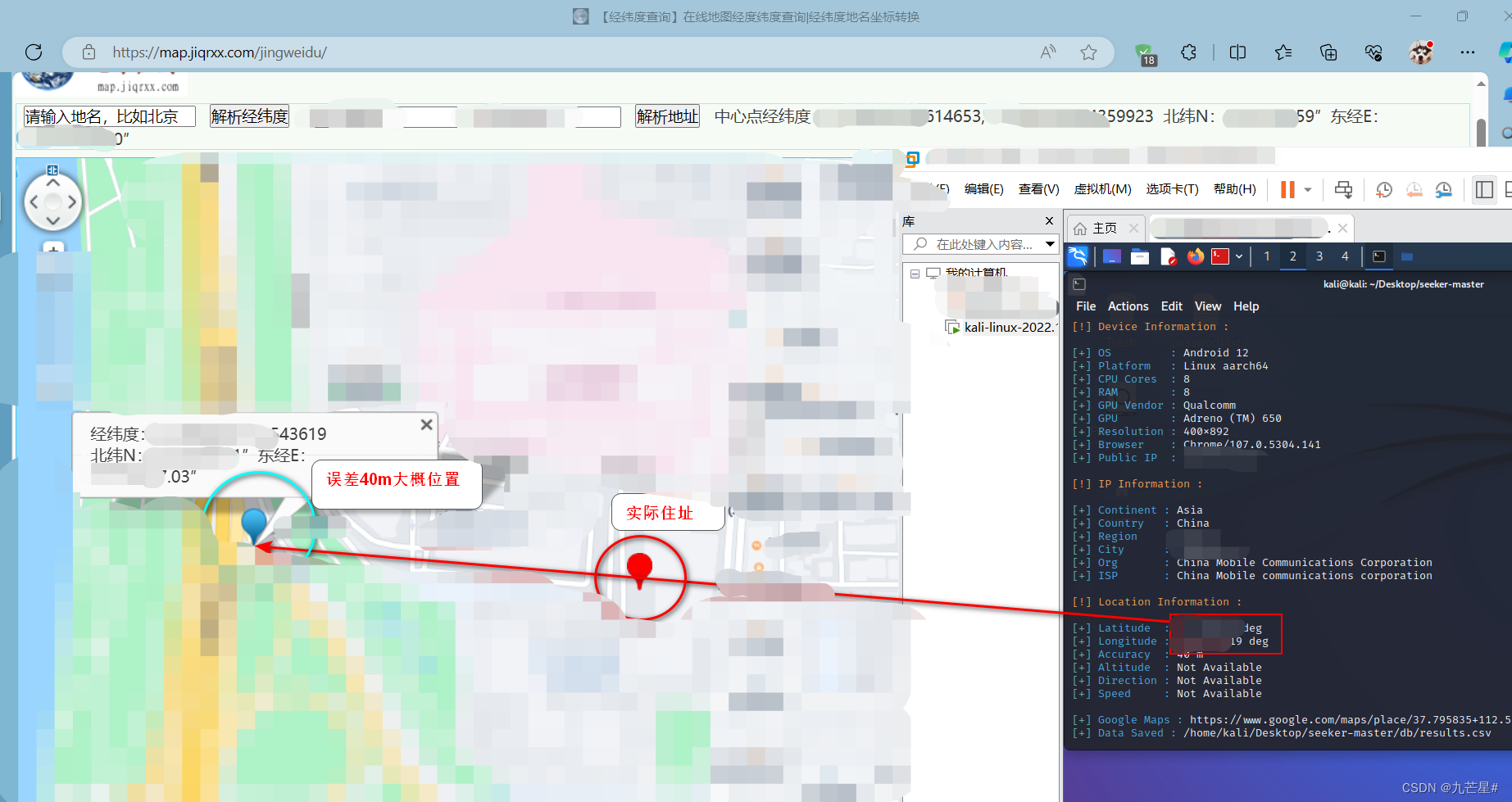

【网络安全】Seeker内网穿透追踪定位

Seeker追踪定位对方精确位置 前言一、kali安装二、seeker定位1、ngrok平台注册2、获取一次性邮箱地址3、ngrok平台登录4、ngrok下载5、ngrok令牌授权6、seeker下载7、运行seeker定位8、运行隧道开启监听9、伪装链接10、用户点击(获取定位成功)11、利用经…

Java架构师数学与经济管理

目录 1 导学2 最小生成树3 最短路径4 网络与最大流量5 线性规划6 动态规划6.1 伏格尔法7 博弈论7.1 状态转移矩阵7.2 排队论8 决策论8.1 决策树9 数学建模想学习架构师构建流程请跳转:Java架构师系统架构设计

1 导学

mysql---索引

概要

索引:排序的列表,列表当中存储的是索引的值和包含这个值的数据所在的行的物理地址 作用:加快查找速度

注:索引要在创建表时尽量创建完全,后期添加影响变动大。

索引也需要占用磁盘空间,innodb表数据…

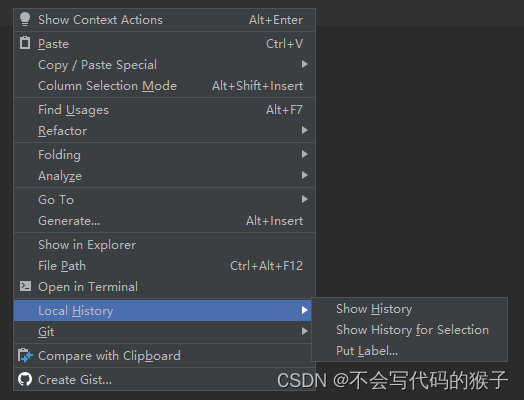

Android Studio中配置Git

安装Git

在安装Android Studio之前,需要先安装Git。可以从Git官网下载并安装Git:https://git-scm.com/downloads

在Android Studio中配置Git

在Android Studio中,依次点击“File” -> “Settings”,在弹出的窗口中选择“Ver…

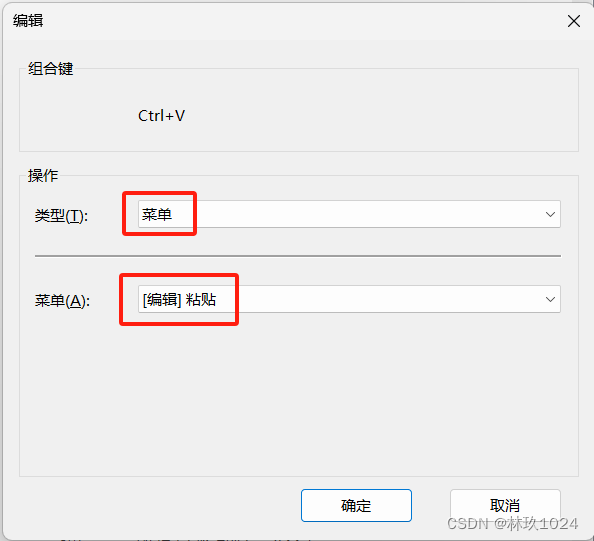

Xshell复制粘贴(Ctrl+C,Ctrl+V)配置

文章目录 Xshell复制粘贴(CtrlC,CtrlV)配置一、复制二、粘贴 Xshell复制粘贴(CtrlC,CtrlV)配置

在使用Windows一般使用ctrlc,ctrv实现粘贴复制,通过Xshell连接Linux时,可…

基于SSM的理发店管理系统

基于SSM的理发店管理系统的设计与实现~

开发语言:Java数据库:MySQL技术:SpringSpringMVCMyBatis工具:IDEA/Ecilpse、Navicat、Maven

系统展示

主页 公告信息 管理员界面 用户界面 摘要 基于SSM(Spring、Spring MVC、…

VulnHub DC-2

一、信息收集

1.nmap扫描

扫描开放端口,发现只开启了80、7744端口 ┌──(root💀kali)-[~/桌面]

└─# nmap --scriptvuln -p80,7744 192.168.103.190--scriptvuln 可以检查目标主机或网段是否存在常见的漏洞 2.添加hosts

浏览器访问http://192.168.…

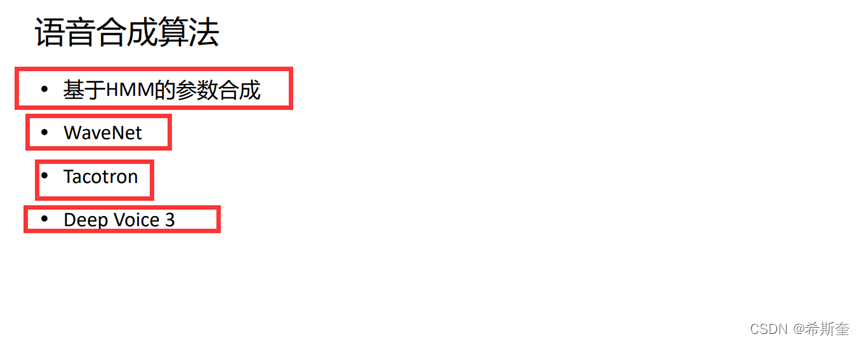

华为ICT——第五章语音处理理论与实践

目录 语言学: 主要应用场景: 语言学: 语言学: 语音学(1) 语音学(2)

语音处理介绍:

人类语音的来源:

语言数据:

语言信号预处理:

…

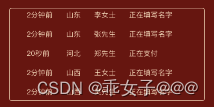

逻辑(css3)_强制不换行

需求 如上图做一个跑马灯数据,时间、地点、姓名、提示文本字数都不是固定的。

逻辑思想

个人想法是给四个文本均设置宽度,不然会出现不能左对齐的现象。

此时四个文本均左对齐, 垂直排列样式也比较好看,但是出现一个缺点&#…

密码学 - SHA-2

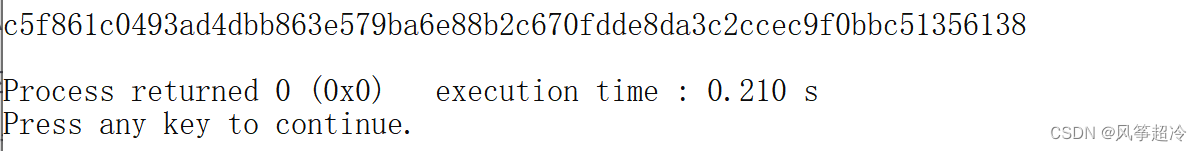

实验八 SHA-2

1.实验目的

熟悉SHA – 2算法的运行过程,能够使用C语言编写实现SHA-2算法程序,增加对摘要函数的理解。

2、实验任务

(1)理解SHA-2轮函数的定义和常量的定义。

(2)利用VC语言实现SHA-2算…

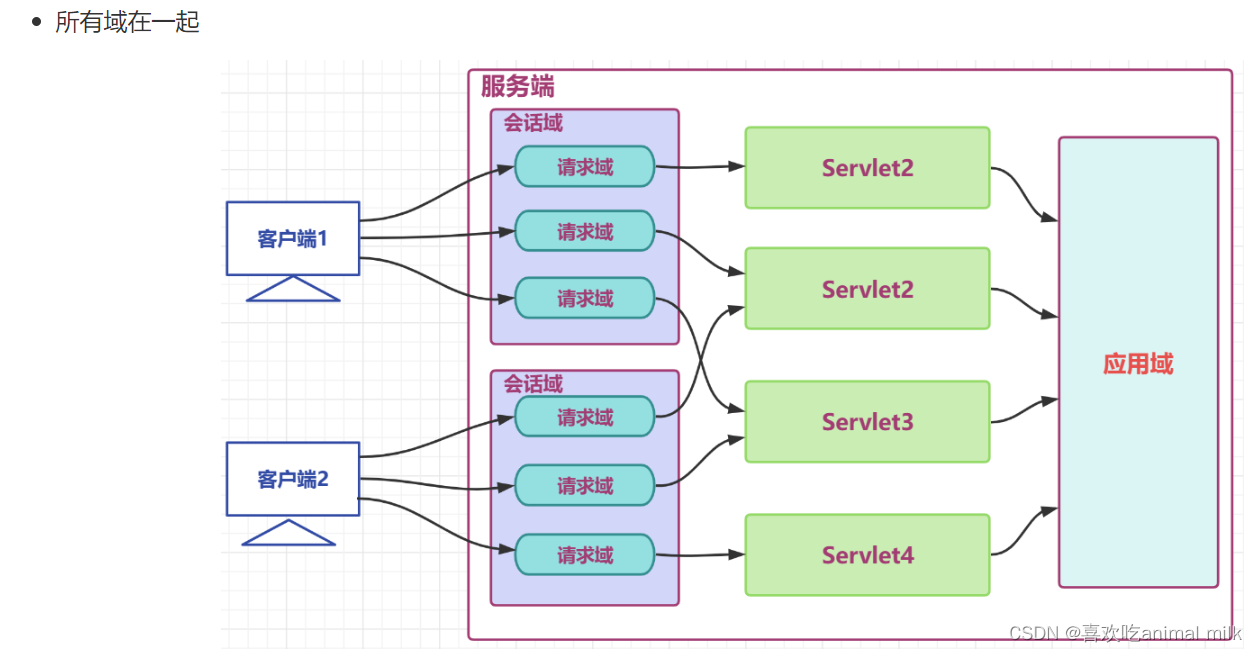

web - 会话技术

文章目录

目录

文章目录

前言

一 . 会话

1.1 会话管理概述

1.2 会话管理实现手段

二 . Cookie

2.1 cookie概述

2.2 cookie的使用

2.3 Cookie的时效性

2.4 Cookie的提交路径 三 . Session

3.1 HttpSession概述

3.2 HttpSession的使用

3.3 HttpSession时效性

四 .…

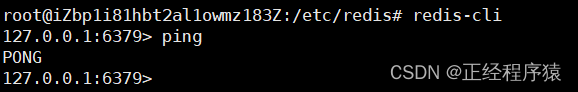

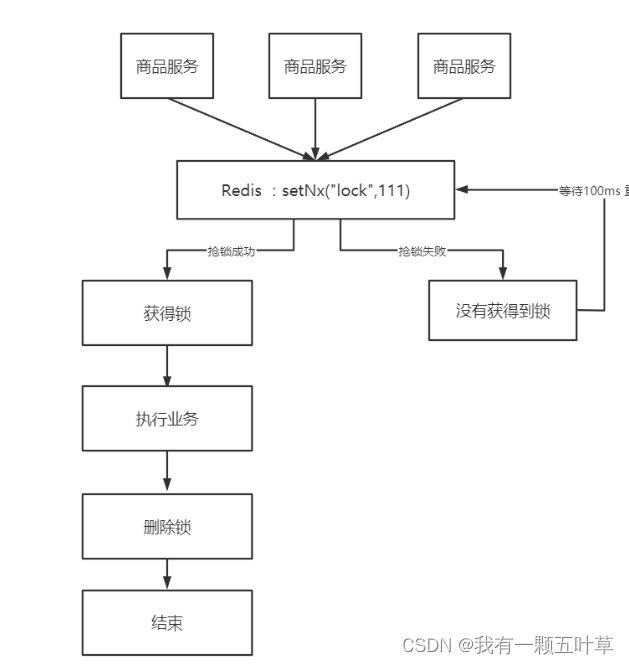

redis的分布式锁

分布式锁是一种用在分布式系统中实现同步和互斥访问的机制。

1、分布式锁概念

满足分布式系统或者集群模式下,多进程可见并且互斥的锁。

分布式锁的核心思想就是让分布式集群中的节点都适用同一把锁,只要大家使用的是同一把锁,就能锁住线程…