本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/243358.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

解锁电力安全密码:迅软DSE助您保护机密无忧

电力行业信息化水平不断提高,明显提升了电力企业的生产运营能力,然而随着越来越多重要信息存储在终端计算机中,电力面临的信息安全挑战也越来越多。 作为关键基础设施的基础,电力企业各部门产生的资料文档涵盖着大量机密信息&…

网络安全等级保护2.0国家标准

等级保护2.0标准体系主要标准如下:1.网络安全等级保护条例2.计算机信息系统安全保护等级划分准则3.网络安全等级保护实施指南4.网络安全等级保护定级指南5.网络安全等级保护基本要求6.网络安全等级保护设计技术要求7.网络安全等级保护测评要求8.网络安全等级保护测评…

html网站-关于发展历程的案例

一、案例一

1.效果图: 2.代码:

所用到的文件自行在官网下载,也可在git上拉取。

<!DOCTYPE html>

<html><head><meta http-equiv"Content-Type" content"text/html; charsetutf-8" /><meta…

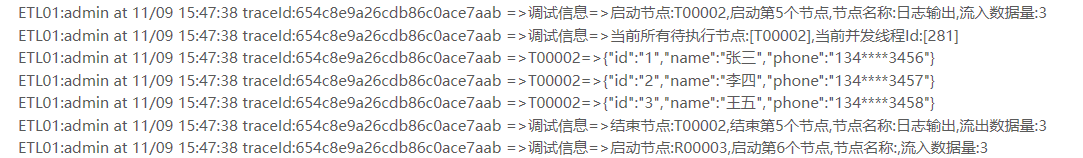

一个ETL流程搞定数据脱敏

数据脱敏是什么?

数据脱敏是指在数据处理过程中,通过一系列的技术手段去除或者替换敏感信息,以保护个人隐私和敏感信息的安全的过程。数据脱敏通常在数据共享、数据分析和软件测试等场景下使用,它旨在降低数据泄露和滥用的风险。…

信息系统的安全保护等级的五个级别

信息系统的安全保护等级分为五级:第一级为自主保护级、第二级为指导保护级、第三级为监督保护级、第四级为强制保护级、第五级为专控保护级。 法律依据:《信息安全等级保护管理办法》第四条 信息系统的安全保护等级分为以下五级: &#…

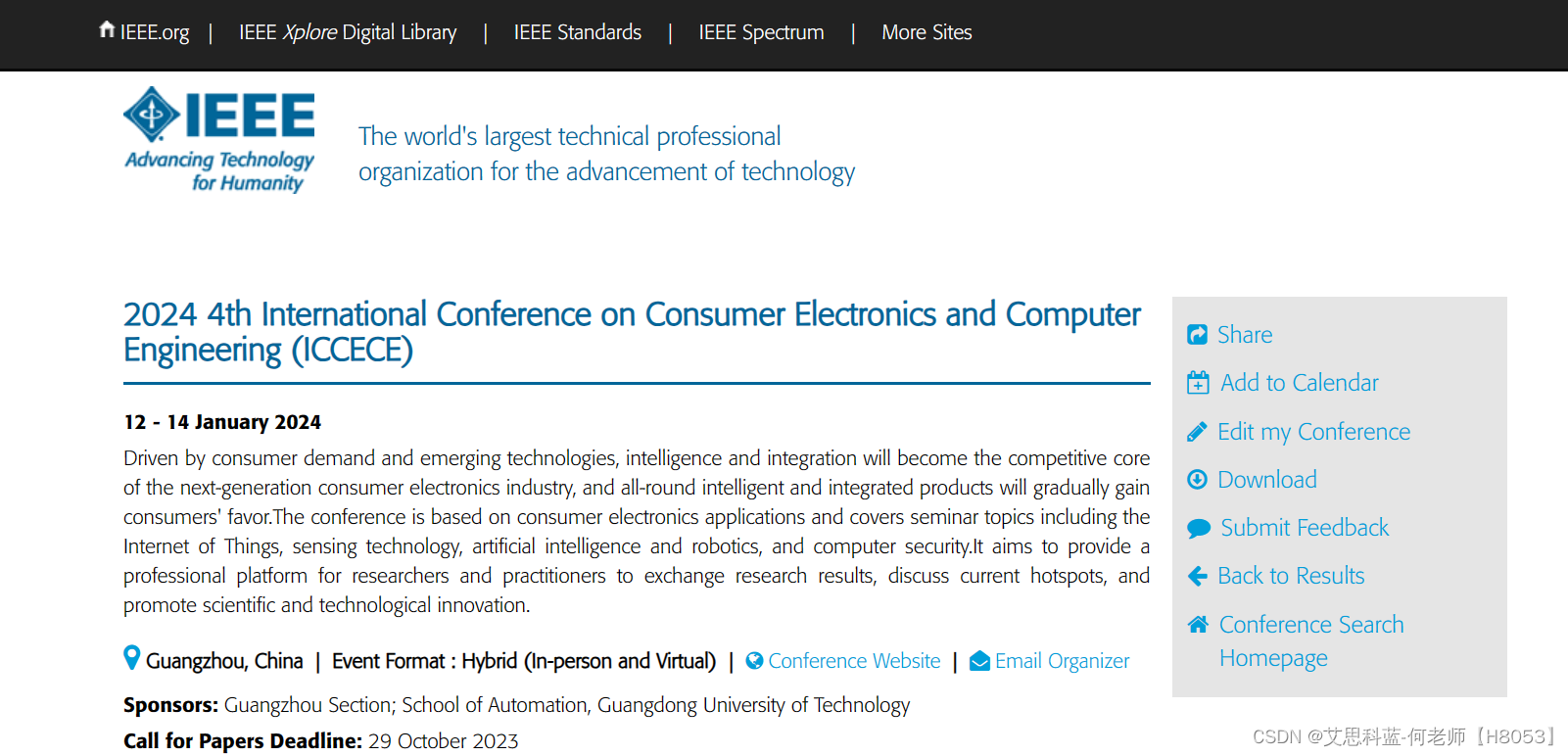

【IEEE独立出版 | 往届均完成检索】2024年第四届消费电子与计算机工程国际学术会议(ICCECE 2024)

#国际学术会议# 推荐 #广州#

【IEEE独立出版 | 往届均完成检索】2024年第四届消费电子与计算机工程国际学术会议(ICCECE 2024)

2024 4th International Conference on Consumer Electronics and Computer Engineering

2024年1月12-14日 | 中国广州

会…

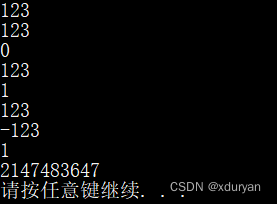

【C语法学习】27 - 字符串转换为数字

文章目录 1 atoi()函数1.1 函数原型1.2 参数1.3 返回值1.4 转换机制1.5 示例1.5.1 示例1 1 atoi()函数

1.1 函数原型

atoi():将str指向的字符串转换为整数,函数原型如下:

int atoi(const char *str);1.2 参数

atoi()函数只有一个参数str&…

网络安全等级保护收费标准?

不同省份价格会略有不同,二级等保一般不低于5万元;三级等保不低于9万元,个别省份也可能7万也能办理,根据企业实际情况和省市选定的代理机构确定。 等级保护二级? 第二级等保是指信息系统受到破坏后,会对公民、法人和其他组织的合…

[ATTCK] 分析攻击手法制定红队演练流程

红队演练训练环境 建立靶机环境与知识库 分析三十六个 Techniques 为范例,分析攻击手法后作为红队演练的训练,可以制定一套学习 Windows 的流程与进度表: 第0步:了解 Windows 历史与文件 Windows 版本与 Windows 服务器版本 各版本…

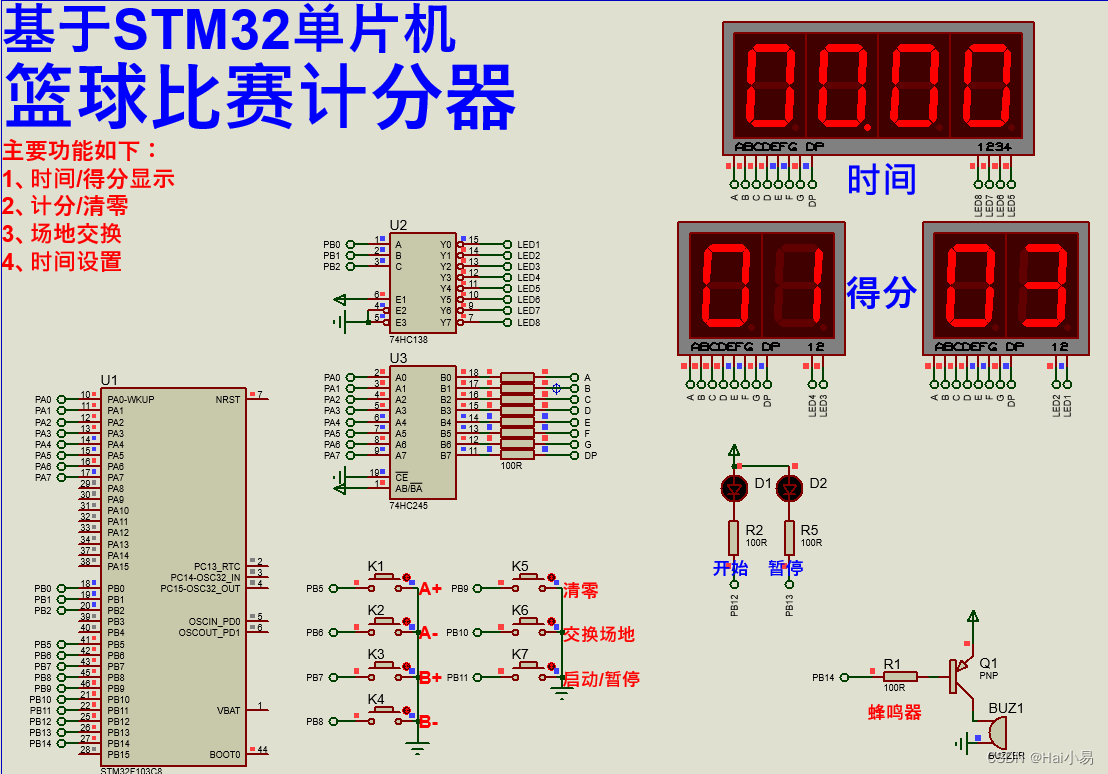

【Proteus仿真】【STM32单片机】篮球比赛计分器

文章目录 一、功能简介二、软件设计三、实验现象联系作者 一、功能简介

本项目使用Proteus8仿真STM32单片机控制器,使用声光报警模块、动态数码管模块、按键模块等。

主要功能: 系统运行后,数码管显示比赛时间和AB队得分;系统还…

【AI】行业消息精选和分析(11月23日)

今日动态 1、Sam Altman 重掌 CEO,OpenAI 权力斗争正式「落幕」 2、重磅好消息:语音 ChatGPT 现已向全用户开放 3、NVIDIA 与基因泰克合作,利用生成式 AI 加速药物发现 4、 英伟达Q3营收同比增长206%至181亿美元 黄仁勋:生成式AI时…

Ubuntu18 Opencv3.4.12 viz 3D显示安装、编译、使用、移植

Opencv3.*主模块默认包括两个3D库 calib3d用于相机校准和三维重建 ,viz用于三维图像显示,其中viz是cmake选配。

参考: https://docs.opencv.org/3.4.12/index.html

下载linux版本的源码 sources。 查看cmake

apt list --installed | grep…

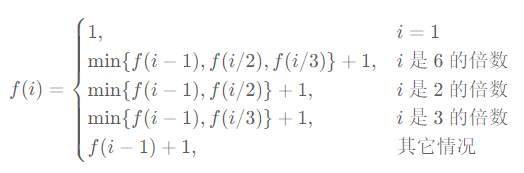

1553. 吃掉 N 个橘子的最少天数(记忆化+贪心优化)

Problem: 1553. 吃掉 N 个橘子的最少天数 文章目录 题目思路Code 题目

使得 n 变成0的操作有三种方式 :

吃掉一个橘子。如果剩余橘子数 n 能被 2 整除,那么你可以吃掉 n/2 个橘子。如果剩余橘子数 n 能被 3 整除,那么你可以吃掉 2*(n/3) 个…

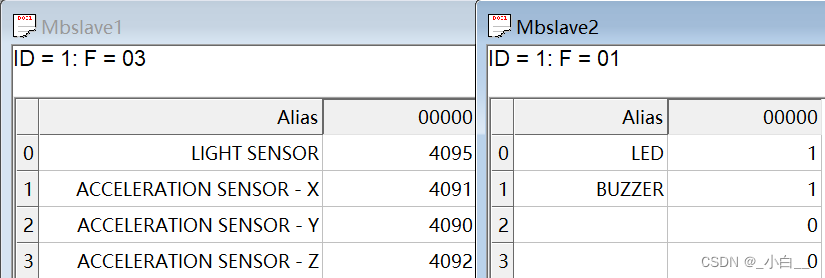

基于 Modbus 的工业数据采集、控制(part 3)

Modbus 设备(利用 slave 模拟) Modbus 采集程序

client.c

#include "client.h"modbus_t *ctx;

key_t key_shm, key_msg;

int shmid, msgid;

struct shm *shm0;

struct msgbuf msg0;void *collector(void *arg) {struct shm *p = (struct shm *)arg;while (1){sle…

加工车间污水处理设备有哪些

在加工车间中,污水处理设备是至关重要的一部分。它们的功能是将污水进行处理,确保其达到符合环保标准的水质要求。以下是一些常见的加工车间污水处理设备:

1.初级沉淀池:初级沉淀池是最基本的污水处理设备之一。它通过重力作用将…

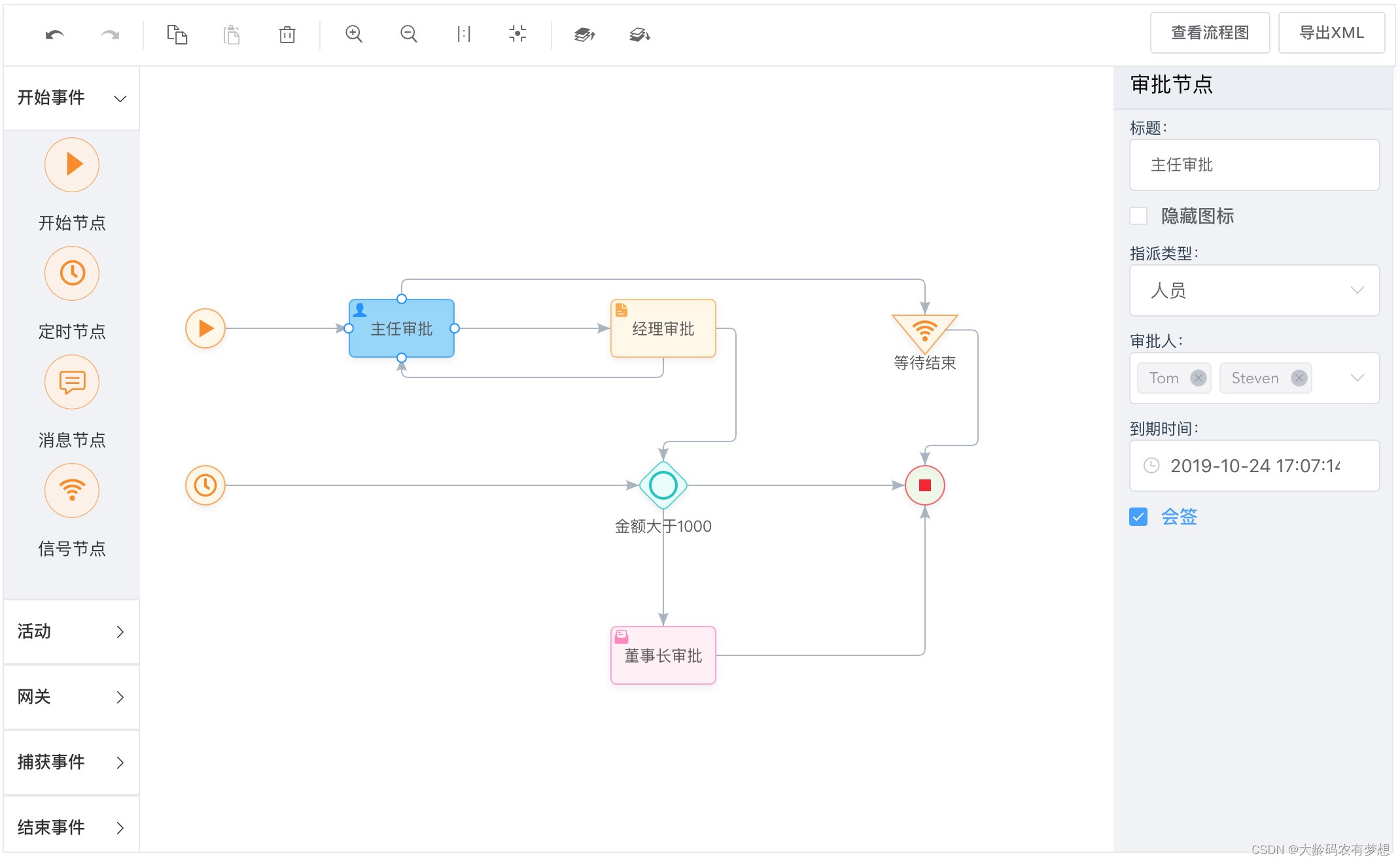

开源免费的流程设计器如何选型

大家在开发OA办公自动化、ERP、CRM、BPM、低代码平台等项目的时候,经常用到流程引擎,目前主流的开源流程引擎有activiti、flowable、camunda。这几个开源的流程引擎均基于BPMN2.0国际规范标准,其功能均比较强大,接口也很丰富。但涉…

flutter 输入框组件 高度问题

使用的组件名字为 TestField 组件

TestField 配置 占位文字 设置 decoration 属性 InputDecoration 中hintText去掉输入到 输入框的间距 InputDecoration 中contentPadding EdgeInsets.zero去掉边框中的间距 InputDecoration 中 使用 isDense:true设置输入框内文字的颜色 …

使用 ClickHouse 做日志分析

原作:Monika Singh & Pradeep Chhetri

这是我们在 Monitorama 2022 上发表的演讲的改编稿。您可以在此处找到包含演讲者笔记的幻灯片和此处的视频。 当 Cloudflare 的请求抛出错误时,信息会记录在我们的 requests_error 管道中。错误日志用于帮助解…

JVM中判断对象是否需要回收的方法

在堆里面存放着Java 世界中几乎所有的对象实例,垃圾收集器在对堆进行回收前,第一件事情就是要确定这些对象之中哪些还“ 存活 ” 着,哪些已经 “ 死去 ”。 引用计数算法 引用计数法是一种内存管理技术,它是通过对每个对象进行引用…

![[ATTCK] 分析攻击手法制定红队演练流程](https://img-blog.csdnimg.cn/31346de831234f528f8a9ab2a634b859.png)