本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/265138.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

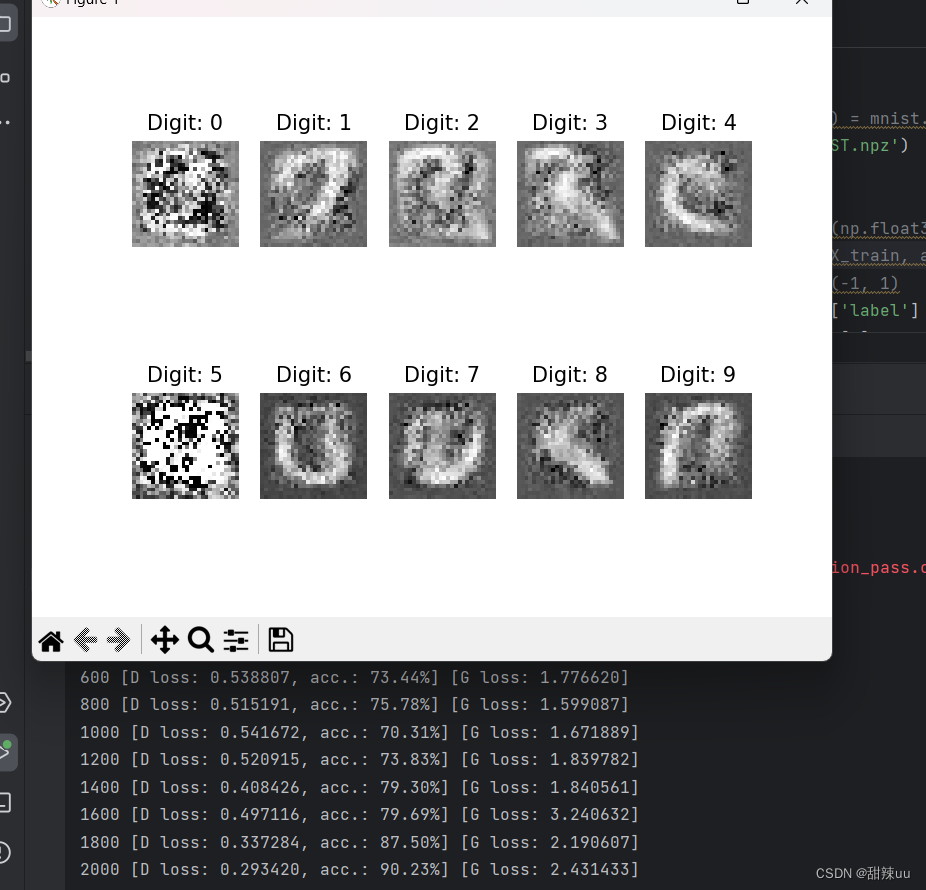

对抗神经网络 CGAN实战详解 完整数据代码可直接运行

代码视频讲解:

中文核心项目:对抗神经网络 CGAN实战详解 完整代码数据可直接运行_哔哩哔哩_bilibili 运行图: 完整代码: from keras.layers import Input, Dense, Reshape, Flatten, Dropout, multiply

from keras.layers import BatchNormalization, Activation, Embedd…

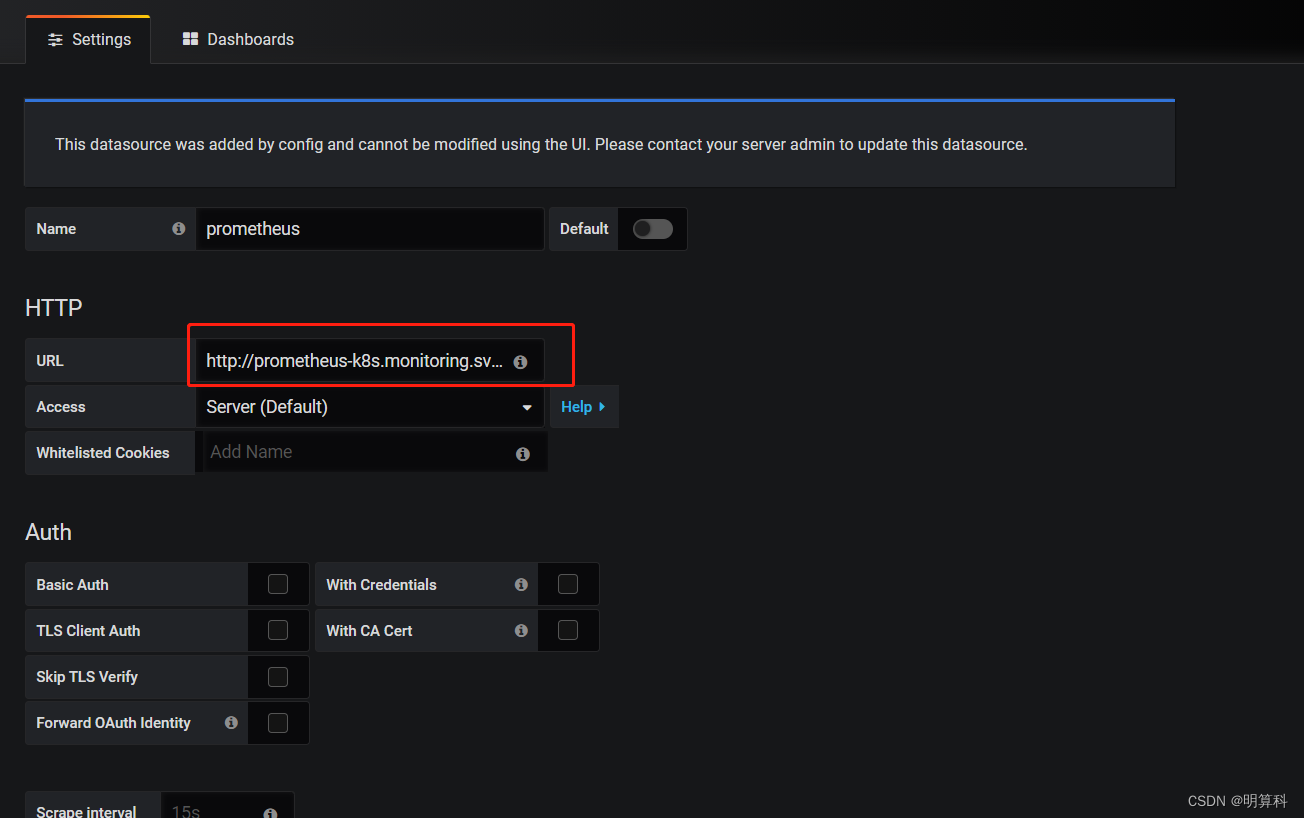

kubernetes监控GPA安装部署

本文在于指导如何对k8s的监控GPA(Grafana,prometheus以及alertmanager)进行安装部署。

1. 介绍

Prometheus

在真正部署Prometheus之前,应了解一下Prometheus的各个组件之间的关系及作用:

1)MertricServer:是k8s集群…

技术省钱攻略:代理IP是的最佳计费方式是什么?

代理IP是很多互联网企业最常使用的工具之一,它在我们进行很多互联网业务时都可以帮助企业提高效率和保护隐私。在使用代理IP的过程中,一般用户需要根据自己的需求和预算选择合适的计费方式,今天就让我们一起探讨一下代理IP的最佳计费方式是什…

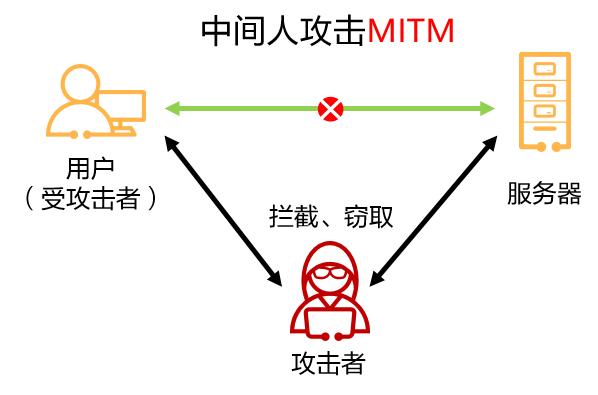

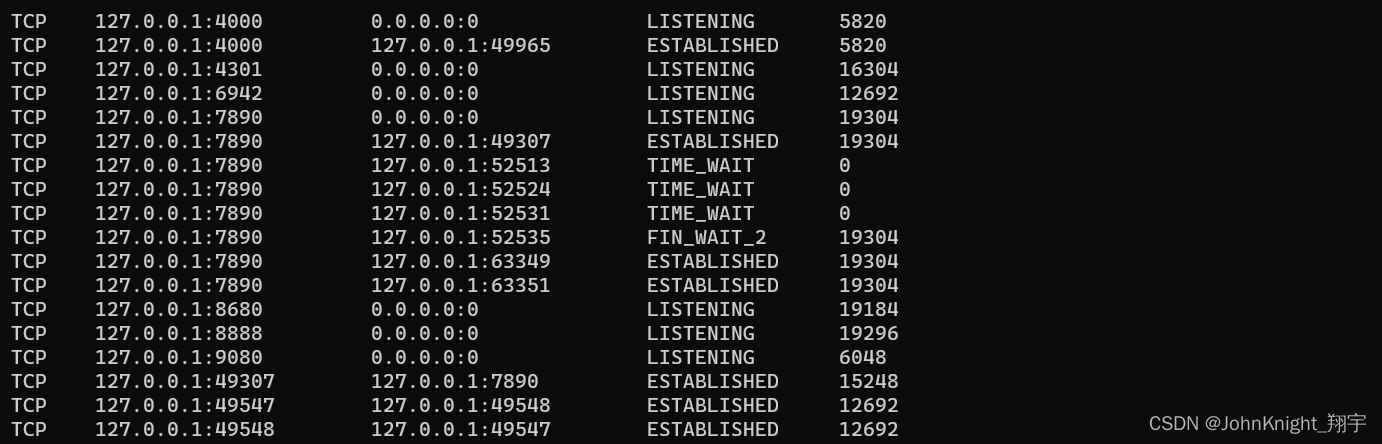

网络初识:局域网广域网网络通信基础

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 前言一、局域网LAN是什么?二、广域网是什么:三. IP地址四.端口号五.认识协议5.1五元组 总结 前言

一、局域网LAN是什么?

局域网…

最强AI之风袭来,你爱了吗?

2017年,柯洁同阿尔法狗人机大战,AlphaGo以3比0大获全胜,一代英才泪洒当场...... 2019年,换脸哥视频“杨幂换朱茵”轰动全网,时至今日AI换脸仍热度只增不减; 2022年,ChatGPT一经发布便轰动全球&a…

VM虚拟机的配置文件(.vmx)损坏修复

TOC

一、概述

在使用Vm虚拟机的时候,我的电脑蓝屏后导致.vmx打不开了,而且点击没有任何提示信息。应该是配置文件损坏了

二、环境

VM版本:VMware Workstation 16 Pro 16.2.1 build-18811642Windows版本:Windows 10 家庭版

三…

解决msvcp140.dll丢失问题的5种方法,验证有效

在计算机编程和软件开发中,我们经常会遇到一些陌生的DLL文件,比如msvcp140.dll。这些DLL文件是动态链接库(Dynamic Link Libraries)的缩写,它们包含了可以被多个程序共享的代码和数据。那么,msvcp140.dll是…

智能优化算法应用:基于和声算法无线传感器网络(WSN)覆盖优化 - 附代码

智能优化算法应用:基于和声算法无线传感器网络(WSN)覆盖优化 - 附代码 文章目录 智能优化算法应用:基于和声算法无线传感器网络(WSN)覆盖优化 - 附代码1.无线传感网络节点模型2.覆盖数学模型及分析3.和声算法4.实验参数设定5.算法结果6.参考文献7.MATLAB…

java版微信小程序商城免费搭建 java版直播商城平台规划及常见的营销模式有哪些?电商源码/小程序/三级分销

涉及平台 平台管理、商家端(PC端、手机端)、买家平台(H5/公众号、小程序、APP端(IOS/Android)、微服务平台(业务服务) 2. 核心架构 Spring Cloud、Spring Boot、Mybatis、Redis …

Java生成word[doc格式转docx]

引入依赖

<!-- https://mvnrepository.com/artifact/org.freemarker/freemarker --><dependency><groupId>org.freemarker</groupId><artifactId>freemarker</artifactId><version>2.3.32</version></dependency>

doc…

智能优化算法应用:基于黑猩猩算法无线传感器网络(WSN)覆盖优化 - 附代码

智能优化算法应用:基于黑猩猩算法无线传感器网络(WSN)覆盖优化 - 附代码 文章目录 智能优化算法应用:基于黑猩猩算法无线传感器网络(WSN)覆盖优化 - 附代码1.无线传感网络节点模型2.覆盖数学模型及分析3.黑猩猩算法4.实验参数设定5.算法结果6.参考文献7.…

【从零开始学习Redis | 第六篇】爆改Setnx实现分布式锁

前言: 在Java后端业务中, 如果我们开启了均衡负载模式,也就是多台服务器处理前端的请求,就会产生一个问题:多台服务器就会有多个JVM,多个JVM就会导致服务器集群下的并发问题。我们在这里提出的解决思路是把…

鸿蒙4.0开发笔记之ArkTS装饰器语法基础之发布者订阅者模式@Provide和@Consume(十三)

1、定义

在鸿蒙系统的官方语言ArkTS中,有一套类似于发布者和订阅的模式,使用Provide、Consume两个装饰器来实现。

Provide、Consume:Provide/Consume装饰的变量用于跨组件层级(多层组件)同步状态变量,可以…

初次尝试http OAuth2验证的请求

第一次对接OAuth2验证的接口,

莫不着门道,后面获取token成功后,发现其实不难,

用postman举例: 其实挺简单。用客户端id秘钥 获取token---》后面的请求带上token 1,在head中增加 Authorization头

内容格式如上图&…

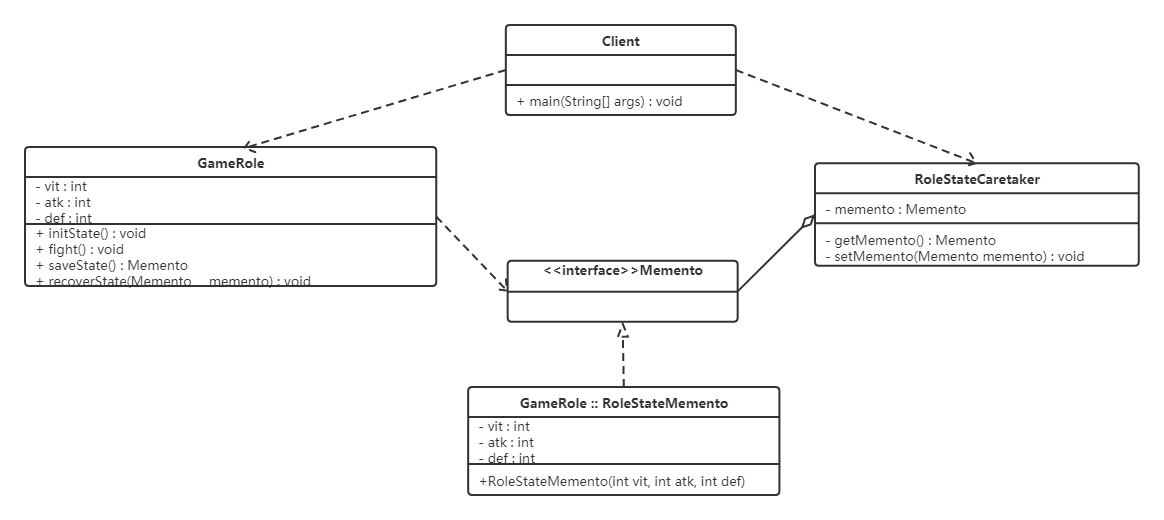

Java 设计模式——备忘录模式

目录 1.概述2.结构3.案例实现3.1.“白箱”备忘录模式3.2.”黑箱”备忘录模式 4.优缺点5.使用场景 1.概述

(1)备忘录模式 (Memento Pattern) 又称为快照模式,是一种行为型设计模式,它提供了一种保存和恢复对象状态的机制。备忘录模…

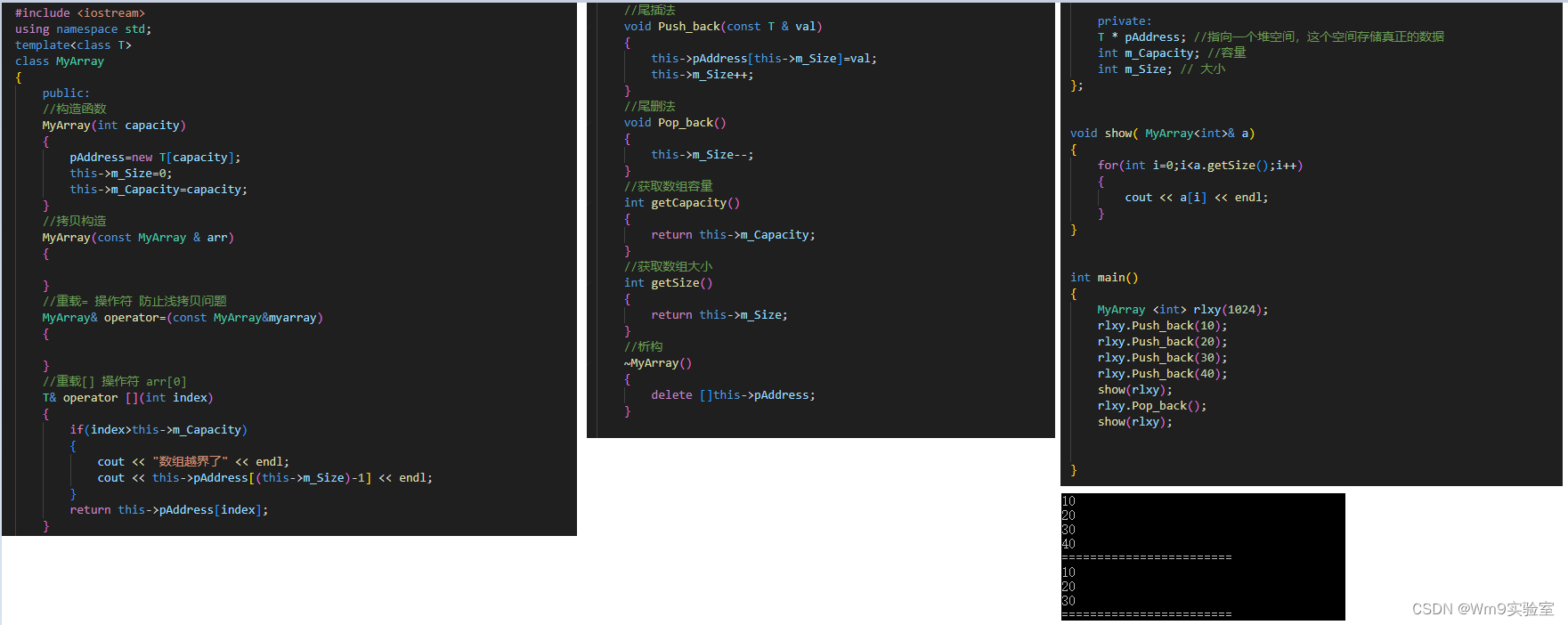

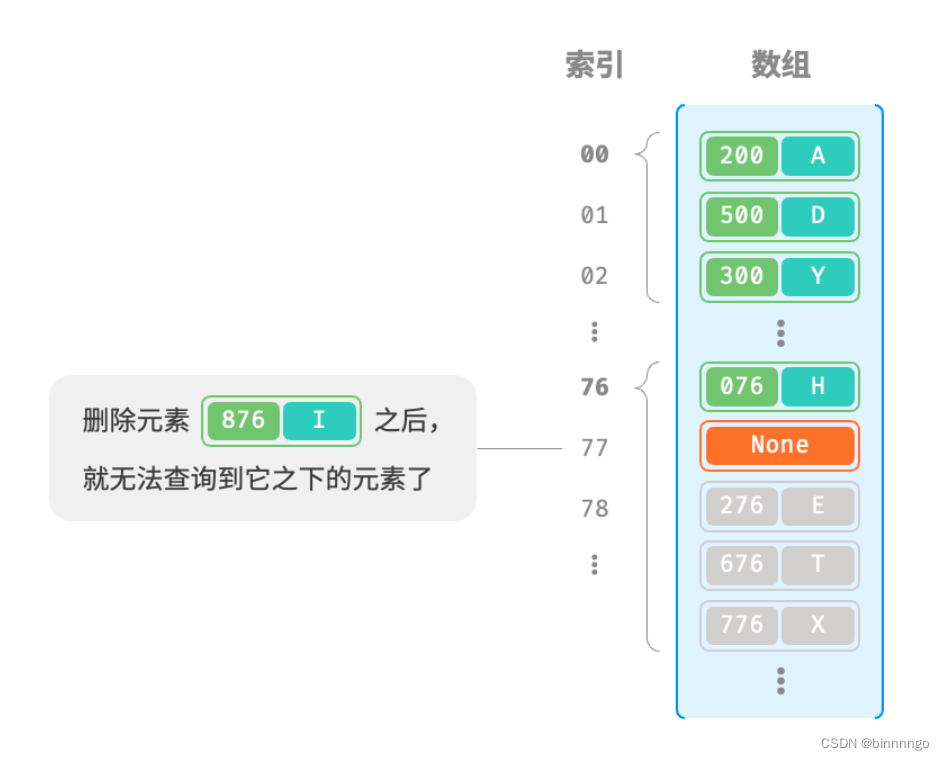

C++基础 -39- 阶段练习 编写通用数组

功能要求 -1- 使用尾插法和尾删法对数组中的数据修改 -2- 构造函数传入数组的大小和容量 -3- 可以通过下标的方式访问数组的中的元素 -4- 可以获取数组中的元素个数和数组的容量 #include <iostream>

using namespace std;

template<class T>

class MyArray

{publi…

![Java生成word[doc格式转docx]](https://img-blog.csdnimg.cn/direct/7c522fa012d146a792758b3ea2cc0525.png)