本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/439843.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

恶意代码分析-Lab01-01

实验一 这个实验使用Lab01-01.exe和Lab01-01.d文件,使用本章描述的工具和技术来获取关于这些文件的信息。 问题:

将文件上传至 http:/www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?这些文件是什么时候编译的?这两个文件中是否存在迹象说明它…

iOS——方法交换Method Swizzing

什么是方法交换

Method Swizzing是发生在运行时的,主要用于在运行时将两个Method进行交换,我们可以将Method Swizzling代码写到任何地方,但是只有在这段Method Swilzzling代码执行完毕之后互换才起作用。 利用Objective-C Runtimee的动态绑定…

【Qt】qt发布Release版本,打包.exe可执行文件

前言:Qt编译的可执行程序,如果直接运行,会出现0xc000007b报错,或者“由于占不到Qt5Network.dll,无法继续执行代码。重新安装程序可能会解决此问题”的报错,因为缺少相关的依赖包和动态库。

1、第一步:找到…

IM即时通讯软件-WorkPlus私有化部署的局域网即时通讯工具

随着企业对通讯安全和数据掌控的需求不断增加,许多企业开始选择私有化部署的即时通讯工具,以在内部局域网环境中实现安全、高效的沟通与协作。IM-WorkPlus作为一款受欢迎的即时通讯软件,提供了私有化部署的选项,使企业能够在自己的…

[数据集][目标检测]轮胎检测数据集VOC+YOLO格式4629张1类别

数据集格式:Pascal VOC格式YOLO格式(不包含分割路径的txt文件,仅仅包含jpg图片以及对应的VOC格式xml文件和yolo格式txt文件) 图片数量(jpg文件个数):4629 标注数量(xml文件个数):4629 标注数量(txt文件个数):4629 标注…

用Boot写mybatis的增删改查

一、总览

项目结构: 图一

1、JavaBean文件 2、数据库操作 3、Java测试 4、SpringBoot启动类

5、SpringBoot数据库配置 二、配置数据库

在项目资源包中新建名为application.yml的文件,如图一。

建好文件我们就要开始写…

网络原理之TCP协议(万字详解!!!)

目录

前言

TCP协议段格式

TCP协议相关特性

1.确认应答

2.超时重传

3.连接管理(三次握手、四次挥手)

三次握手(建立TCP连接)

四次挥手(断开连接)

4.滑动窗口

5.流量控制

6.拥塞控制

7.延迟应答…

【MySQL】MySQL操作介绍

MySQL操作 认识 MySQL什么是 MySQL关系型数据库的组成结构"客户端-服务器"结构 数据库的基本操作创建数据库查看数据库删除数据库使用数据库 数据类型整型浮点类型字符串类型日期类型总结 表的操作创建表查看表查看表的信息删除表 数据的基础操作插入数据指定列插入全…

外卖霸王餐对接接口为用户提供了哪些好处?

外卖霸王餐对接接口为用户提供了多种好处,以下是一些主要优势: 免费或低成本的美食体验:用户可以通过霸王餐活动免费或以非常低的价格尝试不同的餐厅和菜品。发现新餐厅和菜品:霸王餐活动可以帮助用户发现新的餐厅和他们可能感兴趣…

Hiredis的使用

Hiredis的使用 📸这里安利一个github仓库介绍 图片生成 Socialify 一键生成专业 GitHub 仓库简介图

一、Hiredis的安装与使用

1、下载hiredis软件包, https://github.com/redis/hiredis.git 或者使用git下载到本地

git clone https://github.com/redi…

Swift知识点---RxSwift学习

1. 什么是RxSwift

RxSwift是Swift函数响应式编程的一个开源库,由Github的ReactiveX组织开发、维护

RxSwift的目的是:让数据/事件流 和 异步任务能够更方便的序列化处理,能够使用Swift进行响应式编程

RxSwift本质上还是观察者模式ÿ…

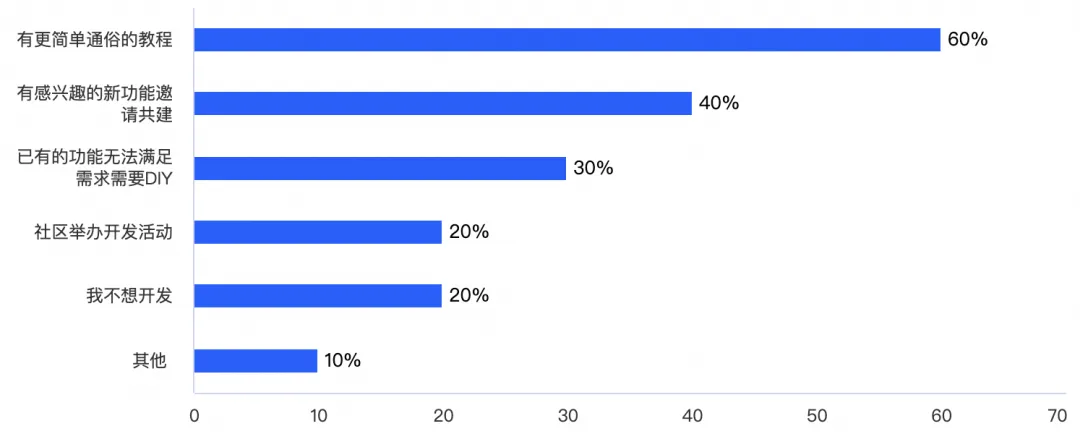

iLogtail 开源两周年:社区使用调查报告

作者:玄飏

iLogtail 作为阿里云开源的可观测数据采集器,以其高效、灵活和可扩展的特性,在可观测采集、处理与分析领域受到了广泛的关注与应用。在 iLogtail 两周年之际,我们对 iLogtail 开源社区进行了一次使用调研,旨…

为什么要使用大模型RAG一体机

使用大模型RAG(Retrieval-Augmented Generation)一体机,如AntSKPro AI 离线知识库一体机,有以下几个原因和优势: 提高效率:RAG模型结合了检索(Retrieval)和生成(Generati…

《粮食科技与经济》是什么级别的期刊?是正规期刊吗?能评职称吗?

问题解答

问:《粮食科技与经济》是不是核心期刊?

答:不是,是知网收录的第一批认定学术期刊。

问:《粮食科技与经济》级别?

答:省级。主管单位: 湖南省粮食和物资储备局 …

spring boot3框架@Validated失效

项目中使用的springboot3.2.1,在使用Validated校验controller里参数时始终不生效;在网上查了相关资料,添加了spring-boot-starter-validation依赖但还是不行

经过层层调试,终于发现问题;

springboot3添加Validated后校验的是 ja…

Matter.js:Web开发者的2D物理引擎

Matter.js:Web开发者的2D物理引擎

前言

在现代网页开发中,交互性和动态效果是提升用户体验的关键因素。

Matter.js,一个专为网页设计的2D物理引擎,为开发者提供了一种简单而强大的方式,来实现复杂的物理交互效果。 …

【Hot100】LeetCode—215. 数组中的第K个最大元素

目录 1- 思路快速选择 2- 实现⭐215. 数组中的第K个最大元素——题解思路 3- ACM实现 原题连接:215. 数组中的第K个最大元素 1- 思路

快速选择

第 k 大的元素的数组下标: int target nums.length - k

1- 根据 partition 分割的区间来判断当前处理方式…

Mac+Pycharm配置PyQt6教程

安装包

pip install PyQt6 PyQt6-tools

#查看Qt版本

pip show PyQt6

pip show pyqt6-tools

配置扩展工具

QTD(界面设计) Program:/Users/wan/PycharmProjects/NewDemo/venv/lib/python3.11/site-packages/qt6_applications/Qt/bin/Designer.app

Working directo…

![[数据集][目标检测]轮胎检测数据集VOC+YOLO格式4629张1类别](https://i-blog.csdnimg.cn/direct/2857c086fdc44da29d3c36213fc10cd6.png)