本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/198965.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

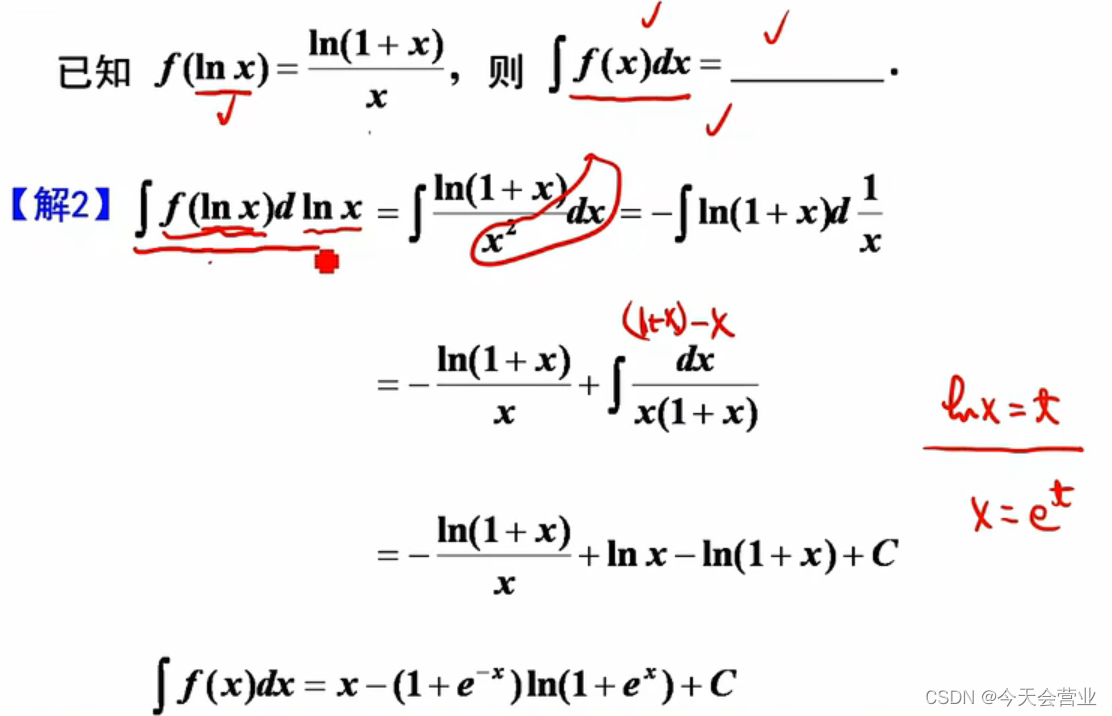

3.15每日一题(分部积分求不定积分)

解法一:令lnx等于t;求出x与t的关系,带入f(lnx)的式子中;通过凑微分,分部积分等方法求出答案

注:在分部积分后,求不定积分时 (1)可以加项减项拆的方法求(常规…

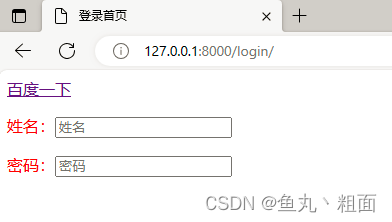

Python Django 之模板继承详解(extends)

文章目录 1 概述1.1 目的1.2 标签:block、extends1.3 目录结构 2 templates 目录2.1 base.html:父页面2.2 login.html:子页面 3 其它代码3.1 settings.py3.2 views.py3.3 urls.py 1 概述

1.1 目的

模板继承 和 类继承 的目的是一样的&#…

【深度学习基础】从R-CNN到Fast R-CNN,再到MaskR-CNN,发展历程讲清楚!

📢:如果你也对机器人、人工智能感兴趣,看来我们志同道合✨ 📢:不妨浏览一下我的博客主页【https://blog.csdn.net/weixin_51244852】 📢:文章若有幸对你有帮助,可点赞 👍…

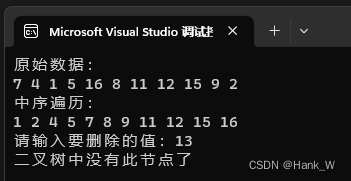

树结构及其算法-二叉树节点的删除

目录

树结构及其算法-二叉树节点的删除

C代码 树结构及其算法-二叉树节点的删除

二叉树节点的删除操作稍为复杂,可分为以下3种情况。

删除的节点为树叶,只要将其相连的父节点指向NULL即可。删除的节点只有一棵子树。删除的节点有两棵子树。要删除节点…

使用复合机器人有哪些注意事项

随着科技的快速发展,复合机器人在各个领域得到了广泛应用。复合机器人可以完成多种任务,具备高效、精准、灵活等优势。然而,在使用复合机器人时,我们也需要注意一些事项,以确保安全和有效地使用这些机器人。 一、安装要…

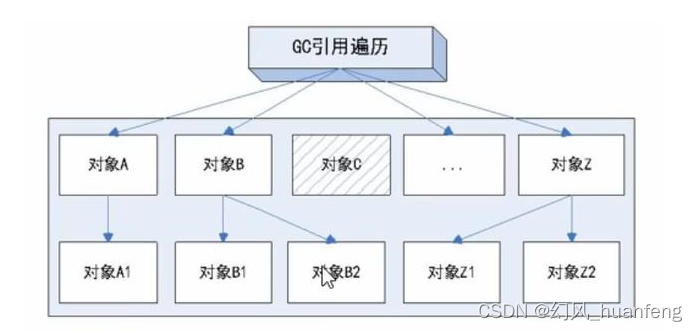

JVM虚拟机:你是如何理解Java中的垃圾?

什么是垃圾?

垃圾就是内存中不再被使用到的空间,当一个对象不再被引用后那么久成为垃圾可以回收了,但是线程计算没有引用也可以独立运行,因此线程和对象不同。如果一个对象没有任何一个引用指向它了,那么这个对象就是…

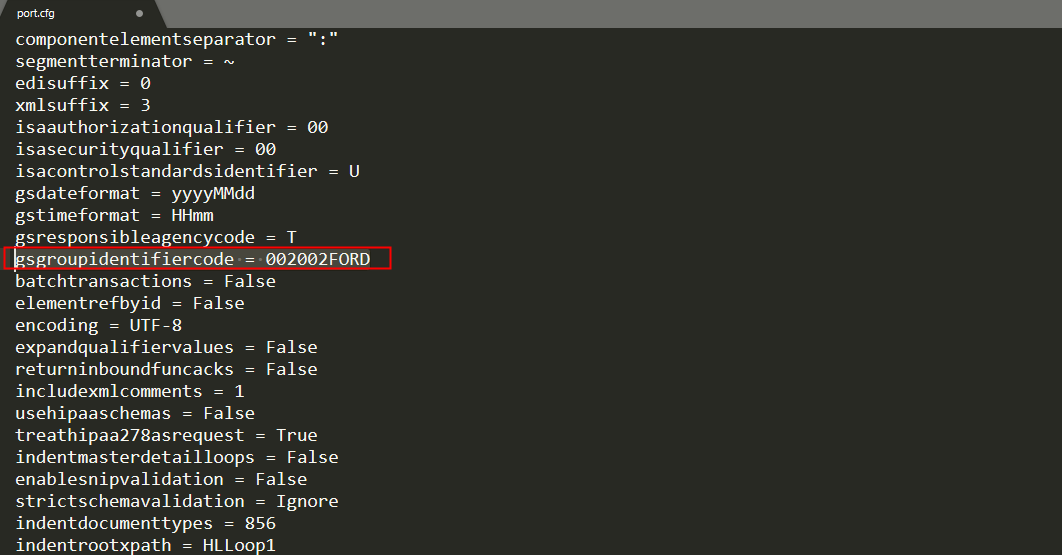

汽车EDI:福特Ford EDI项目案例

项目背景

福特(Ford)是世界著名的汽车品牌,为美国福特汽车公司(Ford Motor Company)旗下的众多品牌之一。此前的文章福特FORD EDI需求分析中,我们已经了解了福特Ford EDI 的大致需求,本文将会介…

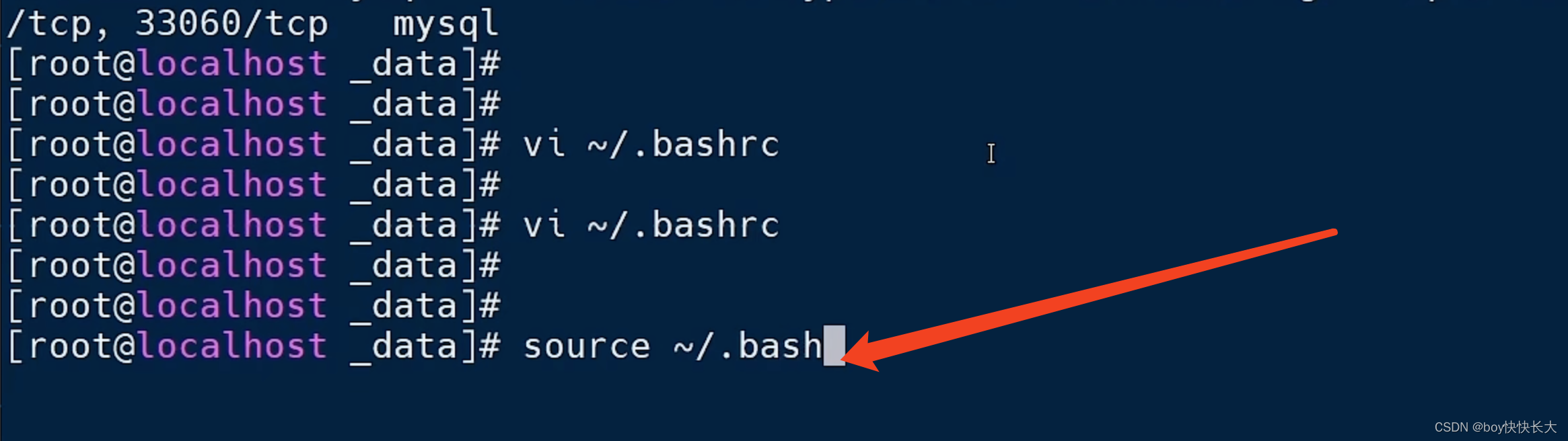

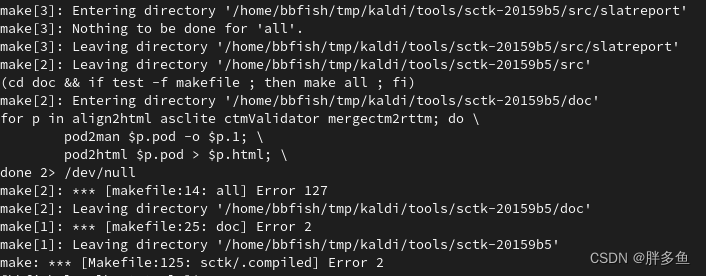

Fedora 32安装Kaldi

网上很多LInux 安装Kaldi的链接,讲的都比较明确,例如:

kaldi的编译安装与报错解决方法_extras/check_dependencies.sh extras/check_dependen-CSDN博客保姆级kaldi语音识别(2)Linux系统Ubuntu20.04下开源语音识别工具…

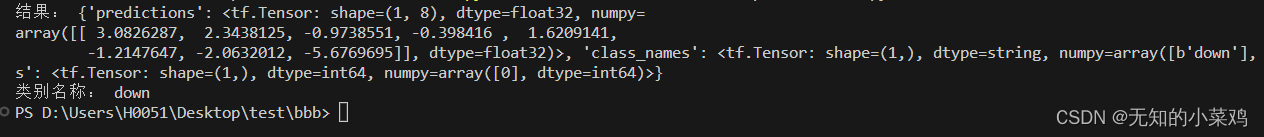

TensorFlow案例学习:简单的音频识别

前言

以下内容均来源于官方教程:简单的音频识别:识别关键字

音频识别

下载数据集

下载地址:http://storage.googleapis.com/download.tensorflow.org/data/mini_speech_commands.zip

可以直接浏览器访问下载。 下载完成后将其解压到项目…

Web安全系列——XSS攻击

文章首发公众号: 海天二路搬砖工

一、什么是XSS攻击

XSS (Cross-site scripting)攻击,即跨站脚本攻击。

攻击者通过在受害者的浏览器中注入恶意代码,攻击受害者的登录凭证、盗取敏感信息或控制受害者的会话等。

XS…

测试遇到bug怎么分析,这可能是我看到最专业的总结了!

为什么定位问题如此重要?

可以明确一个问题是不是真的“bug” 很多时候,我们找到了问题的原因,结果发现这根本不是bug。原因明确,误报就会降低多个系统交互,可以明确指出是哪个系统的缺陷,防止“踢皮球”&…

Java架构师知识产权与标准化

目录 1 导学2 知识产权概述3 保护期限4 知识产权人的确定4 侵权判断5 标准划分想学习架构师构建流程请跳转:Java架构师系统架构设计

1 导学 2 知识产权概述

知识产权是指公民、法人、非法人单位对自己的创造性智力成果和其他科技成果依法享有的民事权。是智力成果的创造人依…

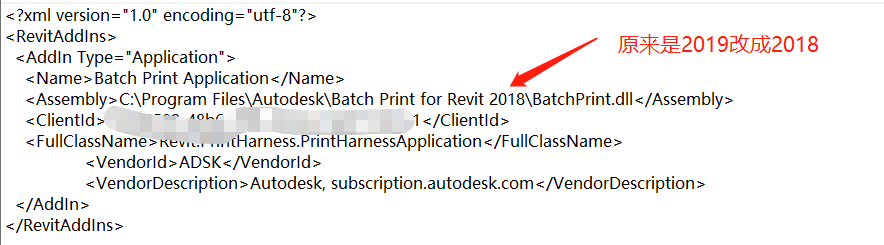

Revit AddIn问题:无法运行外部运行程序“xxxxx“,请与供应商联系以获取帮助,供应商提供给Revit的身份信息为:xxxxxx

1.在二次开发的时候遇到的问题如下 2.参考的:

Revit插件加载,addin文件的设置_不存在与应用程序附加模块对应的名称节点-CSDN博客

3.我的解决

确实是路径“C:\ProgramData\Autodesk\Revit\Addins\2018”下的AddIn文件出问题了。因为我安装了2019版本然…

yolov7改进之使用QFocalLoss

深度学习三大件:数据、模型、Loss。一个好的Loss有利于让模型更容易学到需要的特征,不过深度学习已经白热化了,Loss这块对一个成熟任务的提升是越来越小了。虽然如此,也不妨碍我们在难以从数据和模型层面入手时,从这个…

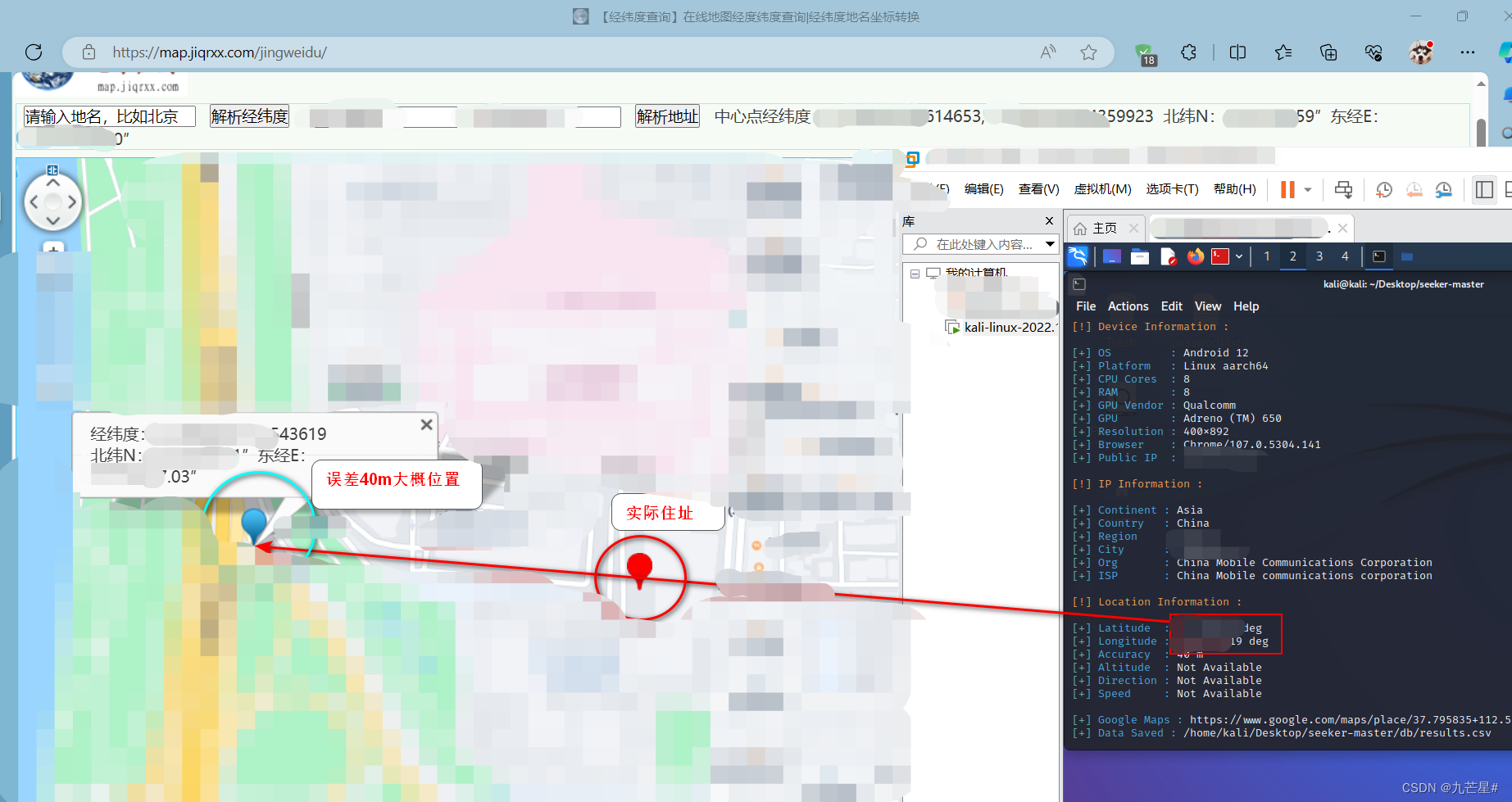

【网络安全】Seeker内网穿透追踪定位

Seeker追踪定位对方精确位置 前言一、kali安装二、seeker定位1、ngrok平台注册2、获取一次性邮箱地址3、ngrok平台登录4、ngrok下载5、ngrok令牌授权6、seeker下载7、运行seeker定位8、运行隧道开启监听9、伪装链接10、用户点击(获取定位成功)11、利用经…

Java架构师数学与经济管理

目录 1 导学2 最小生成树3 最短路径4 网络与最大流量5 线性规划6 动态规划6.1 伏格尔法7 博弈论7.1 状态转移矩阵7.2 排队论8 决策论8.1 决策树9 数学建模想学习架构师构建流程请跳转:Java架构师系统架构设计

1 导学

mysql---索引

概要

索引:排序的列表,列表当中存储的是索引的值和包含这个值的数据所在的行的物理地址 作用:加快查找速度

注:索引要在创建表时尽量创建完全,后期添加影响变动大。

索引也需要占用磁盘空间,innodb表数据…