本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/440031.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

java后端开发的DO、DTO、BO、AO、VO、POJO定义

1.常用文件夹命名规则

pojo:

(1)vo (与前端交互的所有对象,包括接参和返回)

(2)query (查询的筛选条件,前端传参和后端内部传参通用)

&#x…

maven 编译构建可以执行的jar包

💝💝💝欢迎莅临我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:「storm…

24.9.8(字符串双哈希)

星期一:

补24牛客多校 三 J 倍增 牛客传送门 思路:因为是一个循环的字符串,想完全摊开长度可以达到4e10,无法用线段树处理,遂倍增

f【i】【j】表示从 i开始,进行 2^j局中…

助力职业教育,唯众发布新媒体一键分发软件实训平台

一、产品介绍

新媒体一键分发软件实训平台,以新媒体运营、新媒体营销等新媒体技术应用相关岗位的需求为导向,围绕平台运营、内容运营等岗位进行实训项目设计。通过该平台,用户可以轻松管理账号,使用我们提供的文章编辑器进行编辑…

828华为云征文|华为云EulerOS环境下,Flexus X实例快速部署宝塔面板攻略

文章目录 前言什么是宝塔面板查看镜像信息购买服务器宝塔面板安装配置安全组访问宝塔面板添加站点总结 前言

在当今云计算飞速发展的时代,华为云以其稳定可靠的服务和强大的技术支持,成为众多企业和开发者的首选平台。EulerOS,作为华为云自主…

基于Java的校园洗衣店管理系统设计与实现----附源码82799

目 录 摘要 1 绪论 1.1 选题背景与意义 1.2研究现状 1.3论文结构与章节安排 2 校园洗衣店管理系统系统分析 2.1 可行性分析 2.1.1 技术可行性分析 2.1.2 经济可行性分析 2.1.3 操作可行性分析 2.2 系统功能分析 2.2.1 功能性分析 2.2.2 非功能性分析 2.3 系统用例…

jenkins 安装

jenkins安装

jenkins官网 中文网址 安装设置 所有jenkins版本

内存512M以上,10Gb磁盘;安装jdk,需要java8以上下载较新的版本,否则安装插件时可能报错版本过低

# 搜索java

yum search java | grep -iE "jdk"# 安装jd…

服务器禁用远程(22)

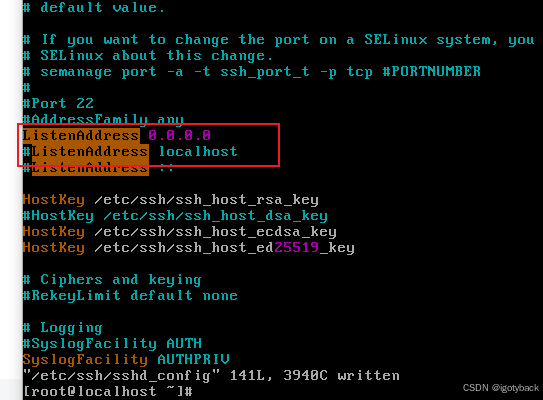

vim /etc/ssh/sshd_config

修改

ListenAddress 0.0.0.0

为ListenAddress localhost

修改完后 重启一下sshd systemctl restart sshd

修改就生效了

水位雨量在线监测系统概述及应用介绍

在当今社会,随着科技的飞速发展,各种智能监测系统已成为保障公共安全、促进资源管理和环境保护的重要工具。其中,水位雨量在线监测系统作为自然灾害预警、水资源管理及水利工程运行的关键技术,其重要性不言而喻。 一、水位雨量在线…

探索图论中的关键算法(Java 实现)

“日出东海落西山 愁也一天 喜也一天 遇事不钻牛角尖” 文章目录 前言文章有误敬请斧正 不胜感恩!||Day031. 最短路径算法Dijkstra算法Java 实现: Bellman-Ford算法Java 实现: 2. 最小生成树算法Prim算法Java 实现: Kruskal算法Ja…

分解+优化+组合+对比!核心无忧!VMD-SSA-Transformer-LSTM多变量时间序列光伏功率预测

分解优化组合对比!核心无忧!VMD-SSA-Transformer-LSTM多变量时间序列光伏功率预测 目录 分解优化组合对比!核心无忧!VMD-SSA-Transformer-LSTM多变量时间序列光伏功率预测效果一览基本介绍程序设计参考资料 效果一览 基本介绍

1.…

鸿蒙开发笔记_电商严选01_登录页面(静态页面)

由于上班较忙,抽空闲暇时间,快速更新中。。。 效果图 登录页面(静态页面) import CommonConstants from ./CommonConstants;/*** 登录页面*/

// 输入文本框,的自定义样式扩展

// @Extend装饰器表示继承、扩展的意思。这里代表:自定义样式扩展

@Extend(TextInput)

functio…

Python OpenCV精讲系列 - 入门指南(一)

💖💖⚡️⚡️ 专栏:Python OpenCV精讲 ⚡️⚡️💖💖 本专栏聚焦于Python结合OpenCV库进行计算机视觉开发的专业教程。通过系统化的课程设计,从基础概念入手,逐步深入到图像处理、特征检测、物体…

142. Go操作Kafka(confluent-kafka-go库)

文章目录 Apache kafka简介开始使用Apache Kafka构建生产者构建消费者 总结 之前已经有两篇文章介绍过

Go如何操作

kafka 28.windows安装kafka,Go操作kafka示例(sarama库) 51.Go操作kafka示例(kafka-go库) Apache ka…

数学建模笔记—— 线性规划

数学建模笔记—— 线性规划 线性规划1. 模型引出1.1 线性规划模型的三要素1.2 线性规划模型建立步骤1.3 线性规划的表现形式1.4 线性规划的模型特点 2.典型例题3. python代码求解3.1 求解KK升级的问题3.2 求解投资收益问题 线性规划

在人们的生产实践中,经常会遇到…

Android Studio下载Gradle失败问题解决

问题说明

使用 Android Studio 构建程序报错如下

Could not install Gradle distribution from https://services.gradle.org/distributions/gradle-7.5.1-bin.zip.

Reason: java.net.SocketTimeoutException: Connect timed out问题解决

下载对应版本的压缩包 gradle-7.5.1…

GEE数据集:加拿大森林生态系统高分辨率年度林地覆盖图(1984-2022 年)

目录 加拿大森林生态系统高分辨率年度林地覆盖图(1984-2022 年)

简介

数据集说明

空间信息

分类结果

代码

代码链接

引用

许可

网址推荐

0代码在线构建地图应用

机器学习 加拿大森林生态系统高分辨率年度林地覆盖图(1984-2022 年&…

0基础跟德姆(dom)一起学AI Python进阶09-算法和数据结构

* 数据结构介绍 * 列表 * 链表 * 算法介绍 * 排序相关(冒泡, 插入, 选择, 快速排序)

---

1.数据结构和算法简介

* 程序 大白话翻译, **程序 数据结构 算法**

* 数据结构 指的是 **存储, 组织数据的方式.**

* 算法 指的是 **为了解决实际业务问题而思考 思路和方法…