本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.ldbm.cn/p/198976.html

如若内容造成侵权/违法违规/事实不符,请联系编程新知网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

实时检测并识别视频中的汽车车牌

对于基于摄像头监控的安全系统来说,识别汽车牌照是一项非常重要的任务。我们可以使用一些计算机视觉技术从图像中提取车牌,然后我们可以使用光学字符识别来识别车牌号码。在这里,我将引导您完成此任务的整个过程。 要求:

import cv2import numpy as npfrom skimage impor…

2.Docker的安装

1.认识Docker的基本架构

下面这张图是docker官网上的,介绍了整个Docker的基础架构,我们根据这张图来学习一下docker的涉及到的一些相关概念。

1.1 Docker的架构组成

Docker架构是由Client(客户端)、Docker Host(服务端)、Registry(远程仓库)组成。

…

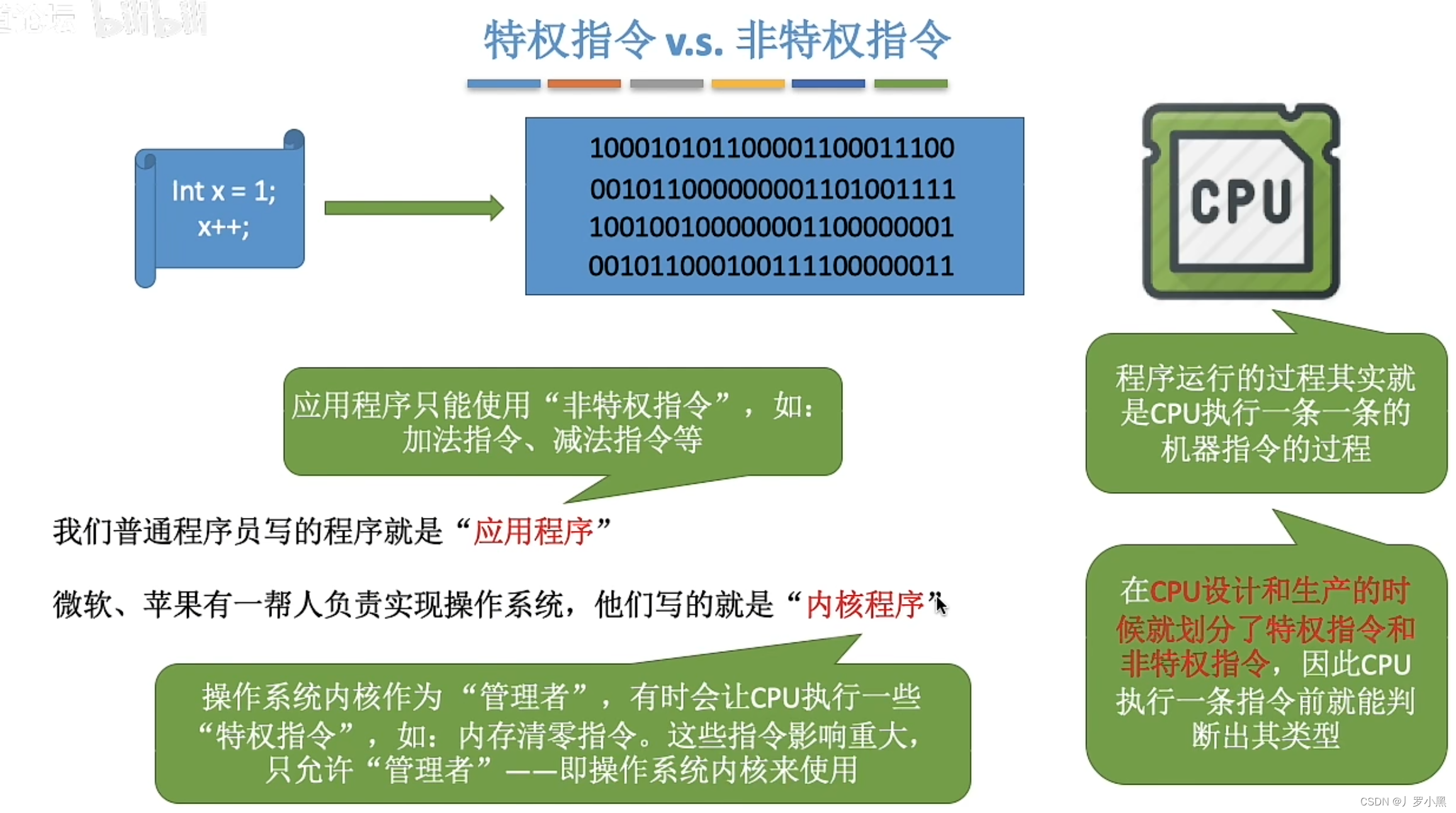

操作系统 day03(运行机制)

机器指令

二进制机器指令就是处理器(CPU)能识别、执行的最基本命令 程序运行的过程就是CPU执行一条一条的机器指令的过程

应用程序和内核程序

操作系统的最重要角色是:系统资源的管理者,而操作系统的对系统资源的管理工作就是…

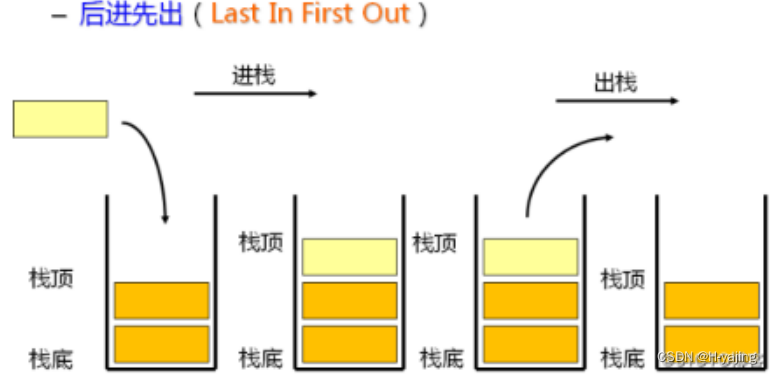

栈及其栈的模拟实现和使用

1. 栈(Stack)

1.1 概念 栈 :一种特殊的线性表,其 只允许在固定的一端进行插入和删除元素操作 。进行数据插入和删除操作的一端称为栈顶,另一端称为栈底。栈中的数据元素遵守后进先出LIFO ( Last In First Out )的原则…

Es中出现unassigned shards问题解决

1、一般后台会报primary shard is not active Timeout: …

出现这种问题表示该索引是只读了,没办法进行shard及存储操作,优先排除是系统存储盘满了

2、通过监控工具查看(cerebro)

发现该索引shard 1 损坏 也可以通过命令进行查看

GET _cluster/allo…

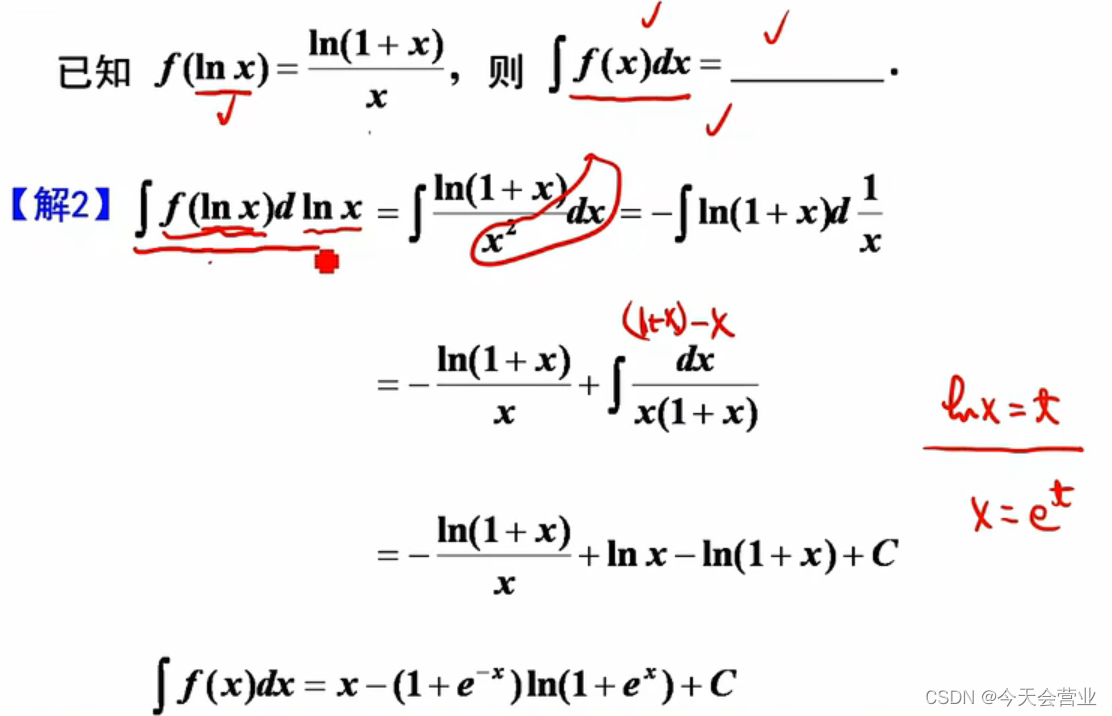

3.15每日一题(分部积分求不定积分)

解法一:令lnx等于t;求出x与t的关系,带入f(lnx)的式子中;通过凑微分,分部积分等方法求出答案

注:在分部积分后,求不定积分时 (1)可以加项减项拆的方法求(常规…

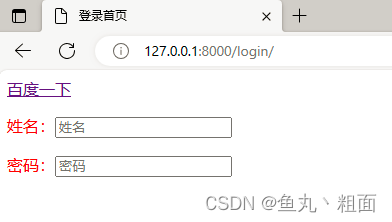

Python Django 之模板继承详解(extends)

文章目录 1 概述1.1 目的1.2 标签:block、extends1.3 目录结构 2 templates 目录2.1 base.html:父页面2.2 login.html:子页面 3 其它代码3.1 settings.py3.2 views.py3.3 urls.py 1 概述

1.1 目的

模板继承 和 类继承 的目的是一样的&#…

【深度学习基础】从R-CNN到Fast R-CNN,再到MaskR-CNN,发展历程讲清楚!

📢:如果你也对机器人、人工智能感兴趣,看来我们志同道合✨ 📢:不妨浏览一下我的博客主页【https://blog.csdn.net/weixin_51244852】 📢:文章若有幸对你有帮助,可点赞 👍…

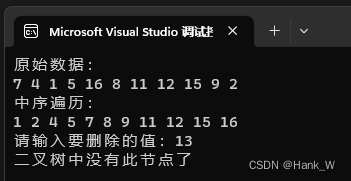

树结构及其算法-二叉树节点的删除

目录

树结构及其算法-二叉树节点的删除

C代码 树结构及其算法-二叉树节点的删除

二叉树节点的删除操作稍为复杂,可分为以下3种情况。

删除的节点为树叶,只要将其相连的父节点指向NULL即可。删除的节点只有一棵子树。删除的节点有两棵子树。要删除节点…

使用复合机器人有哪些注意事项

随着科技的快速发展,复合机器人在各个领域得到了广泛应用。复合机器人可以完成多种任务,具备高效、精准、灵活等优势。然而,在使用复合机器人时,我们也需要注意一些事项,以确保安全和有效地使用这些机器人。 一、安装要…

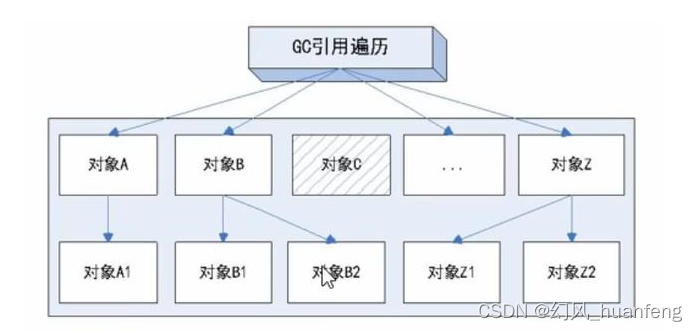

JVM虚拟机:你是如何理解Java中的垃圾?

什么是垃圾?

垃圾就是内存中不再被使用到的空间,当一个对象不再被引用后那么久成为垃圾可以回收了,但是线程计算没有引用也可以独立运行,因此线程和对象不同。如果一个对象没有任何一个引用指向它了,那么这个对象就是…

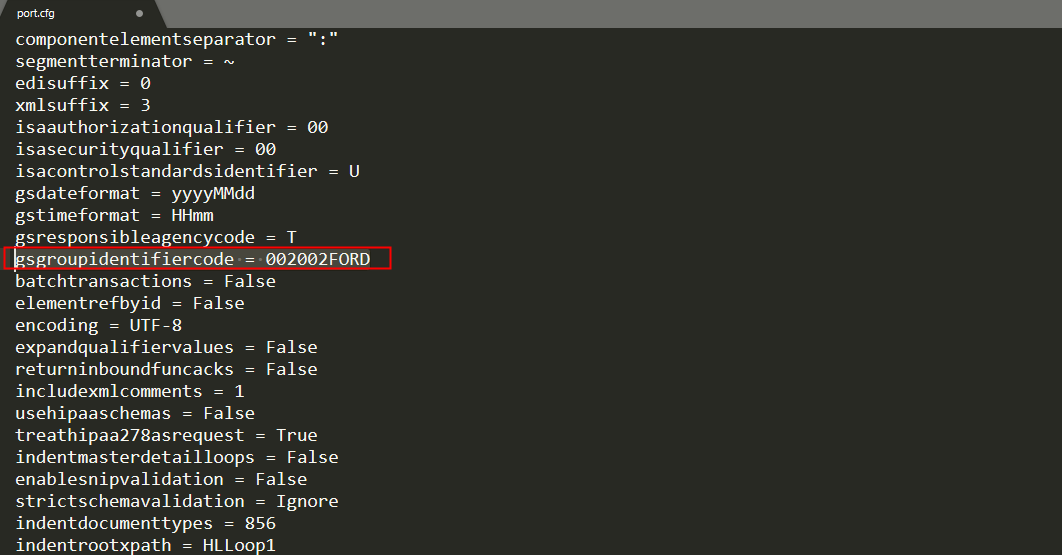

汽车EDI:福特Ford EDI项目案例

项目背景

福特(Ford)是世界著名的汽车品牌,为美国福特汽车公司(Ford Motor Company)旗下的众多品牌之一。此前的文章福特FORD EDI需求分析中,我们已经了解了福特Ford EDI 的大致需求,本文将会介…

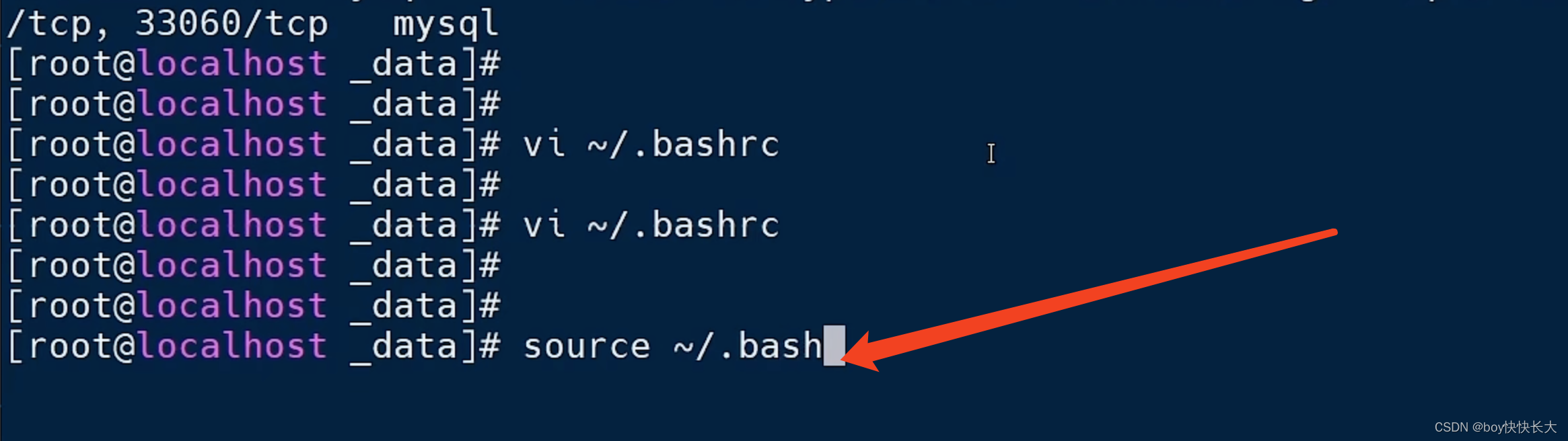

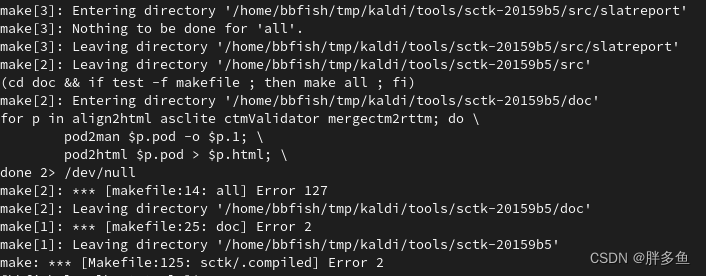

Fedora 32安装Kaldi

网上很多LInux 安装Kaldi的链接,讲的都比较明确,例如:

kaldi的编译安装与报错解决方法_extras/check_dependencies.sh extras/check_dependen-CSDN博客保姆级kaldi语音识别(2)Linux系统Ubuntu20.04下开源语音识别工具…

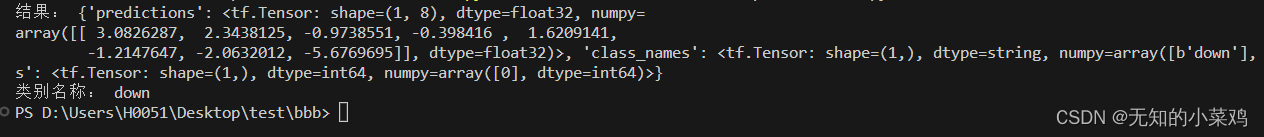

TensorFlow案例学习:简单的音频识别

前言

以下内容均来源于官方教程:简单的音频识别:识别关键字

音频识别

下载数据集

下载地址:http://storage.googleapis.com/download.tensorflow.org/data/mini_speech_commands.zip

可以直接浏览器访问下载。 下载完成后将其解压到项目…

Web安全系列——XSS攻击

文章首发公众号: 海天二路搬砖工

一、什么是XSS攻击

XSS (Cross-site scripting)攻击,即跨站脚本攻击。

攻击者通过在受害者的浏览器中注入恶意代码,攻击受害者的登录凭证、盗取敏感信息或控制受害者的会话等。

XS…

测试遇到bug怎么分析,这可能是我看到最专业的总结了!

为什么定位问题如此重要?

可以明确一个问题是不是真的“bug” 很多时候,我们找到了问题的原因,结果发现这根本不是bug。原因明确,误报就会降低多个系统交互,可以明确指出是哪个系统的缺陷,防止“踢皮球”&…

Java架构师知识产权与标准化

目录 1 导学2 知识产权概述3 保护期限4 知识产权人的确定4 侵权判断5 标准划分想学习架构师构建流程请跳转:Java架构师系统架构设计

1 导学 2 知识产权概述

知识产权是指公民、法人、非法人单位对自己的创造性智力成果和其他科技成果依法享有的民事权。是智力成果的创造人依…